设计企业信息系统的安全体系

一项建筑工程实施的依据是它的建筑蓝图,是一张张的图纸,这些图纸是经过许多建筑师、设计师分析地理位置、土质、风向、空气湿度、供电、供水、建材类型、 强度、造型等多种因素,并经过多番论证才得出的成果,里面包含了很多智慧的结晶。同样,信息网络系统的安全工程也需要一个构建蓝图,一个实施依据,否则就 会没有结果或者结果只是一些“豆腐渣”工程。

安全体系是安全工程实施的指导方针和必要依据,它的质量也决定了安全工程的质量。所以,应把安全体系的设计提升到一定的高度,确保安全体系的可靠性、可行性、完备性和可扩展性。

一、好的安全体系

具有什么特征?

为了保证安全体系的实用性,在设计安全体系时,必须遵循以下四项原则:

(1) 体系的安全性:设计安全体系的最终目的是为安全工程提供一个可靠的依据和指导,保护信息与网络系统的安全,所以安全性成为首要目标。要保证体系的安全性, 必须保证体系的可理解性、完备性和可扩展性。

(2) 体系的可行性:设计体系不能纯粹地从理论角度考虑,再完美的方案,如果不考虑实际因素,那么也只能是一些废纸。设计安全体系的目的是指导安全工程的实施, 它的价值也体现在所设计的工程上,如果工程的难度太大以至于无法实施,那么体系本身也就没有了实际价值。

(3) 系统的高效性:信息与网络系统对安全提出要求的目的是能保证系统的正常运行,如果安全影响了系统的运行,那么就需要进行权衡了。信息网络系统的安全体系包 含一些软件和硬件,它们也会占用信息网络系统的一些资源。因此,在设计安全体系时必须考虑系统资源的开销,要求安全防护系统本身不能妨碍信息网络系统的正 常运转。

(4) 体系的可承担性:安全体系从设计到工程实施以及安全系统的后期维护、安全培训等各个方面的工作都是由对象单位来支持的,单位要为此付出一定的代价和开销。 如果单位要付出的代价比从安全体系中获得的利益还要多,那么单位就不会采用这个方案。所以,在设计安全体系时,必须考虑单位的实际承受能力。

二、安全体系

包括什么内容?

一个完整的安全体系应该包含以下几个基本的部分,根据具体情况的不同,可以在此基础上进行修剪或扩展。

(1) 风险管理:研究信息系统存在的漏洞缺陷、面临的风险与威胁,这可以通过安全风险评估技术来实现;对于可能发现的漏洞、风险,规定相应的补救方法,或者取消一些相应的服务。

(2)行为管理:对网络行为、各种操作进行实时的监控;对各种行为进行分类管理,规定行为的范围和期限。

(3) 信息管理:信息是it业的重要资产,由于它的特殊性,因此必须采用特殊的方式和方法进行管理,根据具体的实际情况,对不同类型、不同敏感度的信息,规定合适的管理制度和使用方法,禁止不良信息的传播。

(4) 安全边界:信息系统与外部环境的连接处是防御外来攻击的关口,根据企业具体的业务范围,必须规定系统边界上的连接情况,防止非法用户的入侵以及系统敏感信息的外泄,如可以利用防火墙对进出的连接情况进行过滤和控制。

(5) 系统安全:操作系统是信息系统运行的基础平台,它的安全也是信息安全的基础。根据具体的安全需求,应该规定所要采用的操作系统类型、安全级别以及使用要求。为了实现这个目的,可以采用不同安全级别的操作系统,或者在现有的操作系统上添加安全外壳。

(6) 身份认证与授权:信息系统是为广大用户提供服务的,为了区分各个用户以及不同级别的用户组,需要对他们的身份和操作的合法性进行检查。体系应该规定实现身份认证与权限检查的方式、方法以及对这些用户的管理要求。

(7) 应用安全:基于网络信息系统的应用有很多,存在的安全问题也很多。为了保证安全,应该根据安全需求规定所使用的应用的种类和范围,以及每一种应用的使用管理制度。

(8) 数据库安全:保护数据库的安全一直是一个核心问题。为了达到这个目的,需要规定所采用的数据库系统的类型、管理、使用制度与方式。

(9) 链路安全:链路层是网络协议的下层协议,针对它的攻击一般是破坏链路通信,窃取传输的数据。为了防御这些破坏、攻击,需要规定可以采取的安全措施,如链路加密机。

(10) 桌面系统安全:桌面系统包含着用户能够直接接触到的信息、资源,也是访问信息系统的一个入口,对它的管理和使用不当也会造成敏感信息的泄露。所以,需要对各个用户提出使用桌面系统的安全要求,进行必要的安全保护。

(11) 病毒防治:随着网络技术和信息技术的发展,各种各样的病毒泛滥成灾,严重威胁着信息财产的安全。为了避免因为病毒而造成的损失,必须制定严格的病毒防护制度,减少、关闭病毒的来源,周期性对系统中的程序进行检查,利用病毒防火墙对系统中的进程进行实时监控。

(12) 灾难恢复与备份:不存在绝对安全的安全防护体系,为了减少由于安全事故造成的损失,必须规定必要的恢复措施,能够使系统尽快地恢复正常的运转,并对重要的信息进行周期性的备份。

(13) 集中安全管理:为了便于安全体系的统一运转,发挥各个功能组件的功能,必须对体系实施集中的管理。因此,需要制定科学的管理制度,成立相应的管理机构。

三、别忘了评估您的安全体系

由于安全体系的质量直接决定着安全工程的质量,因此,必须对安全体系进行严格的审查分析。在安全体系设计之后,需要聘请专家对体系的质量进行评审,并对评 审结果进行论证,对发现的不妥之处及时修正,这样才能保证体系的质量。为了保证评审结果的可靠性,所聘请的专家必须是第三方的。

一个好的安全防护体系包括以下几个特点:结构的合理性及可扩展性、内容的完备性、组织上的可行性与安全性。对安全体系的质量进行评估也就是检验体系是否达 到了这几项要求。世界上没有一个通用的安全体系,某个信息网络系统的安全体系是针对该系统本身而言的,它不能用于另外的某个系统。所以,在设计安全体系 时,在一定的理论指导下,要结合具体的实际情况进行研究分析。要考察的实际情况主要是风险分析与评估、安全需求分析的内容,安全体系的设计是完整的信息安 全工程学中的一个环节,是以风险分析与评估、安全需求分析为基础的。

----------------------------------------------------------------------------------------------------------------------

浅析企业信息系统的安全与防范措施

摘 要:随着计算机技术与通信技术的高速发展,信息安全在企业中扮演着越来越重要的角色,为此,笔者从企业信息系统所面临的安全威胁以及企业信息系统安全运行应当采取的防范措施两方面进行了探讨。

关键词:信息系统安全;防火墙技术;防范

随着计算机技术与通信技术的飞速发展,信息安全已成为制约企业发展的瓶颈技术,进而使得企业对信息系统安全的依赖性达到了空前的程度,但是企业在享受着信息系统给公司带来巨大经济效 益的同时,也面临着非常大的安全风险。一旦企业信息系统受到攻击而遭遇瘫痪,整个企业就会陷入危机的境地。特别是近几年来全球范围内的计算机犯罪,病毒泛 滥,黑客入侵等几大问题, 使得企业信息系统安全技术受到了严重的威胁。因此,这就使得企业必须重新审视当前信息系统所面临的安全问题, 并从中找到针对 企业的行之有效的安全防范技术。为此,笔者首先分析了现代企业所面临的信息系统安全问题,然后提出了企业应当采取的相应防范措施。

1企业信息系统所面临的安全威胁

企业在信息系统的实际操作过程中,威胁是普遍存在且不可避免的。一般来说威胁就是企业所面临的潜在的安全隐患。个人电脑只通过一个简易的应用便可以满足普通 用户的要求,但是企业的信息系统一般都要充当多个角色,基本上都得为多个部门提供服务,其中任何一个局部的隐患都可能给整体的安全性带来致命的打击。正是 由于企业信息安全系统本身所固有的这些缺陷,必然会导致病毒与黑客的容易盛行。目前,影响企业系统安全的因素各种各样,但是其主要的威胁可以归结为以下几 个方面:

①黑客的蓄意攻击:随着信息技术的普及,企业一般都会利用互联网接入来加速提高本公司业务与工作绩效,黑客的恶意攻击 行为无疑会成为阻碍这一进程发展最大也最严重的威胁。其中,有来自竞争公司的幕后黑手,或者来自对本企业有怨恨情绪的员工,以及对该企业持不满态度的顾客 等,出于不同目的或报复情绪都可能对企业网络进行破坏与盗 窃。另外,一个更严重的问题——网络敲诈,正有逐步提升的趋势。许多不法分子利用木马、病毒、间谍软件,或者dos 攻击等非法方式对企业网络进行破坏或 盗用企业数据,并以此作为向企业敲诈勒索的交换条件,由于大部分企业普遍存在着信息安全环等薄弱问题,因此很多企业都成为这种违法行为最大的受害者。

② 病毒木马的破坏:现今的互联网已基本成为了一个病毒肆虐生长繁殖的土壤,几乎每一天都会有上百种新的病毒或者木马产生,而在很大部分企业中,安全技术不 足,管理设备松散、员工安全意识淡薄等问题的存在进一步滋长了病毒、蠕虫、木马等的危害,严重时甚至有可能造成整个企业网络的瘫痪,导致企业业务无法正常 进行。

③员工对信息网的误用:如企业技术员工由于安全配置不当引起的安全漏洞,员工安全意识薄弱,用户密码选择不恰当,将自己的账户名与口令随意告诉他人或与别人共享都会对信息系统安全带来威胁。

④技术缺陷:由于当前人类认知能力和技术发展的有限性,要想使硬件和软件设计都达到完美没有缺陷,基本上不可能。其次,网络硬件、软件产品多数依靠进口等这些隐患都可能可造成网络的安全问题。

2企业信息系统安全运行的防范措施

企业信息系统安全运行的防范措施是企业信息系统高效运行的方针,其能在很大程度上确保信息系统安全有效的运行。相应的企业安全运行的措施一般可以分为以下几类:

① 安全认证机制:安全认证机制是确保企业信息系统安全的一种常用技术,主要用来防范对系统进行主动攻击的恶意行为。安全认证,一方面需要验证信息发送者的真 实性,防止出现不真实;另一方面可以防止信息在传送或存储过程中被篡改、重放或延迟的可能。一般来说,安全认证的实用技术主要由身份识别技术和数字签名技 术组成。

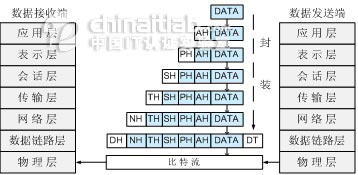

②数据的加密以及解密:数据的加密与解密主要是用来防止存储介质的非法被窃或拷贝,以及信息传输线路因遭窃听而造成一些重要数据的泄漏,故在系统中应对重要数据进行加密存储与传输等安全保密措施。加密是把企业数据转换成不能直接辨识与理解的形式;而解密是加密的逆行式即把经过加密以后的信息、数据还原为原来的易读形式。

③入侵检测系统的配备:入侵检测系统是最近几年来才出现的网络安全技术,它通过提供实时的入侵检测,监视网络行为并进而来识别网络的入侵行为,从而对此采取相应的防护措施。

④采用防火墙技术:防火墙技术是为了确保网络的安全性而在内部和外部之间构建的一个保护层。其不但能够限制外部网对内部网的访问,同时也能阻止内部网络对外部网中一些不健康或非法信息的访问。

⑤加强信息管理:在企业信息系统的运行过程中,需要要对全部的信息进行管理,对经营活动中的物理格式和电子格式的信息进行分类并予以控制,将所有抽象的信息记录下来并存档。

3结语

总 之,企业信息系统的安全问题将会越来越得到人们的重视,其不但是一个技术难,同时更是一个管理安全的问题。企业信息系统安全建设是一个非常复杂的系统工 程。因此,企业必须综合考虑各种相关因素,制定合理的目标、规划相应的技术方案等。笔者相信,信息安全技术必将随着网络技术与通信技术的发展而不断得到完善。

----------------------------------------------------------------------------------------------------------------------------

武钢信息安全体系的建立与实践

作为新中国成立后兴建的第一个特大型钢铁联合企业,武汉钢铁(集团)公司拥有从矿山采掘、炼焦、炼铁、炼钢、轧钢及配套公辅设施等一整套先进的钢铁 生产工艺设备,生产规模逾3000万吨,居世界钢铁行业第七位,国内第三位。近年来,随着武钢信息化平台的高度发展,武钢的业务运营对信息系统的依赖性越 来越高,信息系统的安全运行成为影响武钢研发,生产、销售的首要问题。

一、武钢信息安全需求

武钢信息系统是武钢信息化战略的主要载体,为武钢集团各项业务活动以及生产管理控制活动提供了重要服务。现在,武钢已经形成了以公司主干网为核心运行平 台、产销资讯系统为核心应用、各单位为基本用户的运行模式,其用户分布在武钢各生产、管理职能部门。作为武钢业务运营命脉的整体产销资讯系统主要包含九大 系统:型线棒产销管理系统、硅钢产销管理系统、储区优化管理系统、客户关系及电子商务管理系统、物流供应链含理系统、设备及工程管理系统、决策支持管理系 统、电能无线计虽管理系统和信息门户管理系统。其特点是集生产、办公、管理于一体,使得武钢能够提高工作效率及客户满意度,降低成本,加强了企业的市场竞 争力。

在武钢信息化水平达到一定高度后,信息安全问题也随之而来。作为国务院信息化工作办公室推选的ISO/IEC27001信息安 全体系企业试点单位,武钢对安全的理解也实现了从网络安全到信息安全的跨越。从2004年的信息安全风险评估项目到2005年的信息安全加固项目;从到 2007年的武钢主干站点综合防护项目,到2009年的武钢防病毒及桌面管理系统升级项目和武钢主干站点综合扩点等项目,武钢信息安全体系建设的脚步越走 越稳。

二、风险评估和整体规划

保障信息安全,首先要明确安全目标,界定安全 边界,进而建立信息安全保障的管理和运行体系,达到融安全管理于日常工作的效果。因此,首先需要对武钢进行整体的信息安全风险评估。武钢风险评估的目标是 根据调查分析的结果,结合武钢信息系统的实际情况,分析系统面临的各项威胁因素;综合信息系统关键资产重要性、安全需求、现有防护措施等,评估各项威胁对武钢信息系统造成的影响,并根据影响的大小提出需要进行考虑的安全策略。

通过信息安全风险评估,我们识别出对武钢产销系统和骨干网影响最大的三个信息安全威胁是:混合型病毒和恶意代码;外部人员通过网络实施对信息系统的入侵攻击;内部人员通过网络的直接入侵和不规范操作。

根据风险评估结论,同时结合武钢信息系统实际情况,参考ISO27001、COBIT等国际、国家相关标准,一套适合武钢发展的、先进的安全技术体系结 构得以提出。在规划设计时,遵循安全策略中“深度防御战略”的多层防护原则,覆盖武钢信息系统中的主干网、公司级应用、接入单位系统等,主要从调整公司服 务器部署、提高安全性、增强网络安全保护、利用现有设备和新增防火墙进行网络安全域划分与加强访问控制来保护重要单位、网络综合监管平台构建(网络设备日 志、流量等)、微软操作系统补丁分发与更新与漏洞检查、公司重要服务器审计及安全策略配置加固以及终端配置管理、接入管理等方面着手。通过此次安全规划, 武钢提出了安全整体策略规划、运行安全规划、技术安全规划三份完整详尽的安全规划报告,以及切实可行的信息安全整体规划。

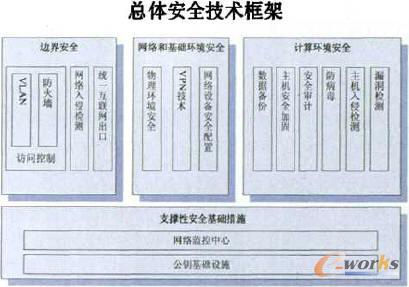

三、信息安全技术体系建设框架

在信息系统安全体系结构中,信息的安全主要依赖于信息基础设施对关键信息的处理、存储和传输的安全的保护。信息保障依赖人、操作和技术来实现组织的任 务、业务运作。针对技术、信息基础设施的管理活动同样依赖于这三个因素。稳定的信息保障体系意味着信息保障的政策、步骤,技术与机制在整个组织的信息基础 设施的所有层面上均得以实施。为了实现“深度防御”目标,需要在网络基础环境安全,边界安全、计算环境安全和支撑性安全基础设施四个方面进行设计。总体安 全技术体系框架如下图所示:

根据上述技术体系框架,公司逐步实施了一系列信息系统安全项目,这些项目都顺利完成,并且达到了预期的安全目标。

四、信息安全体系约束下的应用实践

2005年1月,武钢正式按照技术安全规到进行了产销系统和骨干网的安全加固工程。

在这次工程中,武钢对公司网络做了优化,实现路由双核心.以及站点用户访问大型机数据的链路冗余。对访问Internet擞据和访问大型机数据的路径进 行分离,同时采用路由过滤和屏蔽功能,来防止非法路由条目扩散到核心而引起路由冲突。利用封锁部分常用蠕虫病毒端口及封锁发往私有地址空间的数据,保证了 网络带宽的有效利用。

通过Symantec SESA事件分析系统的应用,从现有的防病毒服务器中获取数据进行分析。该系统有病毒排行、中毒机器排行、用户中毒排行等功能,能辅助对接入用户的管理以及病毒肪范行动决策。

武钢还对区城何防火墙进行了安装部署。通过控制Dialup区域路由器拨号用户的接入、VPN1区域路由器的接入,来实施访问控制安全策略,以限定访问 的主机范围和服务。通过外单位区城划分来实施访问控制安全策略以限定外单位用户访问的内网主机范围和服务。保护CRM系统通过设里访问控制安全策略以限定 访问的主机范围和服务。

通过区域间IDP系统的部署,在网络关键位置部署入侵俭测与防护设备,实时对网络中的协议和流最进行异常检测,及时发现和阻断网络中存在的攻击行为,确保了关键应用服务器的安全。

通过网络审计系统,实时监控审计网络中对OA, HR等服务器的HTTP、TELNET及FTP各类应用服务,在实时监控的同时也方便了事后取证。

通过访问控制系统.对于移动VPN用户访问OA、HR等企业重要数据连接进行加密、认证和用户级别的授权。

补定更新系统的应用使得管理人员能及时获得所有已知安全问网的修补程序,并把这些修补程序及时分发到所有的客户机。

武钢还对主机服务器进行了加固,根据需要加固的内容,消除系统已知的漏洞或降低系统存在的风险。加固后,可以加强服务器的抗病毒及防止非法入侵的能力。 通过停用某些不必要的服务,消除系统的部分漏洞;通过增强服务器的安全配置,提高系统的安全性;通过软件升级或者安装补丁,加强系统的安全性.

网络管理系统实现了武钢主干网拓扑管理、武钢网络性能管理以及武钢网络设备监控。

桌面管理系统的应用为各厂网络管理员的管理工作提供协助,在管理中心,对本单位终端设备的实时监管。规范了客户机的操作,使非正常程序和软件无法在客户 机上运行,并且使客户机无法违规外联访问Internet,同时远程协助功能也能帮助管理员进行客户机的远程维护操作。

另外,武钢还有一套反垃圾邮件系统,部署在邮件服务器前端,进行垃圾邮件及病毒邮件的过滤和转发。该项目实施后从根本上提高了武钢信息系统的安全性,解决了当时武钢网络中存在的显著问题,完成了风险评估后的安全规划内容,为武钢信息安全体系的完善和发展打下坚实基础。

2006年10月1日,全武钢实现生产管理网与互联网的物理隔离,进一步提高武钢内网的安全和信息保密。互联网从内网完全隔离后,主要解决了五方面的问 题:互联网业务从公司生产网上分离之后,提高了生产网安全性和运行效率,减少了病毒对系统的侵害;集团公司机关部处室和各个主休厂通过上网专用区形式加强 了互联网的网络管理;安装行为审计系统,对不安全因素及时告警,对有关行为可以追溯;提高了工作效率,提高了互联网的利用效率;移动用户通过动态令牌双因 子认证后,经过SSL VPIV加密通道访问OA, HR, CRM等应用,保证了数据的安全访问。

2007年,武钢增加了主干网站 点综合防护系统,通过网络流量监控系统,对网络流盘的进行智能分析,对关键网络节点或关键网络链路上网络流且的长期实时监控分析,并提供长期的流量分析报 告。统计分析结果能够为网络改造、升级以及应用系统的变更提供决策依据。为网络性能优化提供管理依据。

2009年8月10日,某厂反映访问大型机网速慢,通过网络流且监控系统立刻对该厂当日的所有流最进行抓包分析,网络流量回溯,并通过我们的技术分析,在短时间内马上找到了引起网络访问速度慢的原因,并迅速解决了问题。

五、信息安全管理体系建设

建立健全的信息安全管理休系对武钢的安全管理工作和武钢信息安全的发展意义重大。这一体系的建立将提高员工信息安全意识,提升公司信息安全管理的水平。 增强公司抵御灾难性事件的能力。通过信息安全管理体系的建设,可有效提高公司对信息安全风险的管控能力,通过与技术安全加固相结合,使得信息安全管理更加 科学有效。

武钢信息安全管理体系确定了公司的信息安全方针是:全员参与、管控并重、持续改进、确保安全。该方针的含义是:在遵守相关 法令、法规的前提下,坚持技术与管理并重、以安全保发展、在发展中求安全的信息安全管理基本原则,在采用国内外信息安全先进技术的同时,结合国际信息安全 管理标准和最佳实践,在全公司范围内建立先进的、可持续改进的信息安全管理体系。全员参与信息安全管理体系建设,通过信息安全宣传、教育与培训。不断提高 公司员工的个人信息安全素质和公司信息系统的安全防范、安全管理能力,保障与公司重要生产经营相关的信息系统安全稳定运行;通过不断地对公司信息安全管理 体系进行内部审核和管理评审,使公司信息安全管理体系得以持续改进。

经过对武钢信息系统多层次、整体、主动的安全防御体系构建及系统 优化,使公司的主千网络安全得到了最大的改餐,2004年10月以来,没有发生大范围的信息安全事件,保证了武钢产销系统的安全稳定运行。为武钢发展注入 了后发势力,对提高武钢整体管理水平,促进管理现代化,转换经营机制,建立现代企业制度.都将发挥巨大的作用。

几年来武钢信息安全体 系的建立,实现了公司信息与息系统的保密性、完整性、可用性;实现了全年重大信息安全事故为零;公司级信息安全系统功能运转率达到98%以上;公司级信息 系统作业率达到45%以上;混合型病毒和恶意代码、外部人员通过网络实施对信息系统的入侵攻击、内部人员通过网络直接入侵和不规范操作这当初武钢信息系统 中的三大威胁已成为历史;公司级信息系统管理、使用、维护人员信息安全培训覆盖率超过80%。这使得武钢的信息安全体系建设获得了业界一致好评。

----------------------------------------------------------------------------------------------------------------------

系统分析员论文样例

中石化金卡工程江苏省联合办公室 尤一浩

江苏省石油集团公司信息技术管理处 司文全

论建立企业内部网INTRANET的策略

近年来,英特网internet以其丰富的应用在社会的迅速得以普及,internet技术的先进性,引起的企业的广泛关注。于是利用internet技术的思想,在企业局域网(LAN)上加以应用,组建企业内部网Intranet(在互联网上,相对于英特网现在有人称为内特网)成为时尚。

作为一名单位内信息中心的技术骨干,我有幸独立完成了整体方案设计、组织参与了本单位的Intranet的建设并承担了部分软件的开发工作。该方案实施后,集成了原有的业务应用系统,建立了企业内部信息发布系统和FTP文件传输系统,并与下属单位实现了网络互连,实现了相互间信息共享,并利用VPN技术利用 INTERNET网能访问总公司的Intranet。 现将实施这一工程的一些方法和策略以及我们采用的一些措施介绍如下,希望能对组建中小企业Intranet网有所启发:

基本情况:1、应用单位情况:某外运集团在某口岸外贸运输企业,是一家经贸部属企业,是集团的分布各地的一个分支机构,承担进出口货物的运输代理,以进出口货物的单据流转为主配合物流为客户服务作为主业务。

2、计算机应用情况:现企业有一局城网,NT 4.0平台,运行的核心应用软件为集装箱运输代理业务系统,为VISUAL FOXPRO 5.0开发的网络多用户系统。还有其它一些人事、财务、统计软件、办公软件(OFFICE)在使用。有专门的计算机应用机构4人。

本单位Intranet网的实施主要是针对系统内信息流转不畅的需求而得以进行的。在实施方案的过程中我们主要进行了如下的策略选择:

1、网络建设方案:单位原有一局城网,25个信息息点。但随着信息化建设的高要求,已远远不能满足需要。单位有6层办公楼,要求人手一机,同时要求与三个基层单位(车队、外运仓库)和一个集装箱站相连。领导层、中层干部等都要求有相应数据和各种查询。对于本单位情况,首先在办公楼进行了综合布线工程,由于办公楼不大,集用了集中走线的方案,采用5类线,100M带宽,125个信息点。交换机采用12口3COM 3C5092A 10/100M自适应设备,共享HUB采用数个3COM 16口HUB。并选用CISCO 3600作为路由器,4个广域网口连接4 个远程基层单位和箱站,采用拨号方式.并将来打算用帧中继FR与北京总部相连(因为经费,暂时没有申请)。由于单位多为PC机,有庞大的WINDOWS用户群,故网络平台也采用WINDOWS NT4.0.采用Intranet的基础协议TCP/IP作为网络协议。

另外对于办公楼较大的可采用采用结构化布线,大对数电缆做主干,设主工作间、每层设水平工作间的方案进行。若有好几个楼群如校园网,可采用光纤做主干网(FDDI),再在每个楼实行P&S布线。

2、 软件平台的选择:当前流行的Intranet平台,有A、基于UNIX,B、基于LINUX(开放源代码的OS) C、基于微软平台WINDOWS NT。考虑到中小企业的特点、可供选择的第三方软件比较多、支持微软平台的软件厂商多以及方便用户简便易操作、GUI界面等因素,我们选择了 windows nt4.0作为网络操作系统,用自身配备的IIS4.0作为WEB平台,IE4.0作为客户Intranet网上浏览平台. 相比于SYBASE、ORCALE、INFORMIX、DB2等大型数据库由于SQL SERVER是与NT平台具与极佳的配合性能的小大型数据库,对中小型企业较为合适,自然就选择SQL SERVER6.0作为数据库平台. 另外,用LINUX平台技术当前也十分红火,从技术上讲也是完全可以胜任的,只是考虑到学习上的要一断时间,以及用户的接受能力故未采用。

3.由于我们自已的技术力量较强,并且面对外运行业的商品化软件较少.我们打算自已开发INTRANET上一些WEB应用软件.开发平台用VISUAL BASIC/FRONT PAGE/Html editor,由于还要开发一些交互式WEB应用程序,还要采集原应用系统的数据。需要掌握相应用交互式开发技术和与数据库相连的技术,如CGI(公共网关接口)、API(应用程序编程接口)、ASP(活动服务器页)、ODBC(开放数据库互连)、RDO/ADO(ACTIVEX DATA OBJECT活动数据对象)。在上述技术中,考虑到响应速度和效率,我建议采用ASP加ADO的技术进行开发。并且这是当前和将来的 INTERNET/Intranet网主流开发技术。

4、内网与外网的互通以及安全考虑:由于属中小企业,单位上英特网的并发用户数一般不会超过15人,我们采用了较为低廉的ISDN一线通方式,专用一台 PC用安装了代理服务器软件(PROXY),可实现按需拨号、HTTP代理、FTP代理、TELNET代理、SMTP/POP

邮件代理、用户管理等,可设快速缓冲。当然,用DDN方式,申请合法的IP地址再设代理的方式也可行,只是由于经费的原因,没有选择。由于内外网的互通,如果没有一定的安全机制,将使公司的内部数据、机器、应用系统受病毒或黑客的攻击或非授权访问等。

内外网间的安全技术有包过滤、防火墙、安全代理服务等,由于我们选择的代理服务器软件已有部分安全方面的机制并且内部数据的安全措施、管理制度、备份机制做的还可以。故没有在这方面投入更多的资金。在内部局域网上,我们选择了NET VRV(50用户)网络版防病毒软件,在服务器端和客户端都各自安装相应的版本,保证了内网的安全可靠性。当前,做网络安全的公司很多,如王江民的KV系列、瑞星公司等都可选择。

5、原有的应有系统与Intranet技术的集成:由于原应用系统是基于FOXPRO,数据库为文件型数据库,所选的WEB应用开发环境并不能直接操作 FOXPRO数据库。对此我们有另外编制了一个软件用于每天从应用系统中将管理者与领导层要的数据导入SQL SERVER中,再以SQL SERVR为后台,编制WEB交互查询系统。

6、与集团总部的相连:现在WIONDOWSNT4.0支持一种新技术即VPN(虚拟专用网),对于实时性要求不高又受经费困扰的应用来说,无疑是一种较为可行的方案,由于总部的条件较好,已建设好INTRANET网,并通过路由器以DDN与INTERNET直通.分公司在目前条件下,与总公司的连接是暂通过INERNET网,并在此链路基础上,运行PPTP协议(而非PPP协议),虚拟出一个数据通道,并在此基础上,通过用户身份验证即可实现总公司 Intranet与分公司LAN的连接.现在的应用有,分公司的LAN用户可直接浏览总公司的Intranet网的WEB站点.同时,全系统的业务统计软件也是改为通过WEB应用程序实现的。

Intranet网运行后,在公司的用户间获得好评,客户界面(IE)的单一化,简化用户培训学习的过程.同时,网络的建成,极大方便了系统内信息和单据的流转速度,文件、数据的上传、下载十分方便.原有的应用系统数据还可通过IE浏览查询.部分WEB应用程序的建立,使客户端的维护成本大大降低.同时 Intranet的成功运行,也使得我们的信息部门的地位有所提高。

但是,由于单位性质、规模的许多局限性,诸如费用、本身的技术水平、系统分析能力等,使一些应用走了简单、实用、低廉的策略。我们仅做了一台WEB服务器、一台SQLSERVER服务器和一台主域NT服务器,由于机器较少,没有作域名分配;对于与原文件型数据库的应用系统,没有采用效率更好的方法,做了简单化处理;与总公司总部的相连,速度稍难忍受、高峰堵塞严重,一般使用都各分公司划时间段使用;另外,在说服领导花钱投入加以重视方面还有待改进;也许,采用与软件公司、ISP等专业公司合作开发会更好地把本企业Intranet网做好。

鉴于上述原因,我认为我们公司的Intranet网将来还要作如下方面的改进:

1、通信线路的改进:随着各种数据通讯网的建立和改善以及费用的逐步下降,分公司与总公司、分公司与基单位将来都应该采用DDN/FR甚至光缆等专线接入。

2、软件应用模式从DOS单用户、文件型数据库多用户、C/S、向B/S结构、三层结构和多层次结方向方向发展,我们单位,将来的应用升级可直接使用B /S结构、三层结构,在开发技术中要广泛使用面向对象OOP、COM/DCOM构件组件、ADO数据库连接对象、ASP技术。并且开发方式也要采取与专业技术软件公司进行合作或委托开发的形式,否则,自已开发的软件的质量、可靠性等方面都难以达到软件工程的高要求;另外,更要在开发中重需求分析、重建模(可采用UML建模技术)、加强项目管理、团队协作。

3、在1-2年内,用专线接入INTERNET网,建立基于INTERNET网的客户查询系统,在内外网间设立防火墙。

-------------------------------------------------------------------------------------------------------------

Continue reading 【参考】设计企业信息系统的安全体系

转了http://blog.csdn.net/raychase/archive/2011/01/09/6125652.aspx

嵌套转:

原帖地址:http://itgeeker.com/mathml/readpaper?pid=53

JavaScript 是一种在Web开发中经常使用的前端动态脚本技术。在JavaScript中,有一个很重要的安全性限制,被称为“Same-Origin Policy”(同源策略)。这一策略对于JavaScript代码能够访问的页面内容做了很重要的限制,即JavaScript只能访问与包含它的文档在同一域下的内容。

JavaScript这个安全策略在进行多iframe或多窗口编程、以及Ajax编程时显得尤为重要。根据这个策略,在baidu.com下的页面中包含的JavaScript代码,不能访问在google.com域名下的页面内容;甚至不同的子域名之间的页面也不能通过JavaScript代码互相访问。对于Ajax的影响在于,通过XMLHttpRequest实现的Ajax请求,不能向不同的域提交请求,例如,在abc.example.com下的页面,不能向def.example.com提交Ajax请求,等等。

然而,当进行一些比较深入的前端编程的时候,不可避免地需要进行跨域操作,这时候“同源策略”就显得过于苛刻。本文就这个问题,概括了跨域所需要的一些技术。

下面我们分两种情况讨论跨域技术:首先讨论不同子域的跨域技术,然后讨论完全不同域的跨域技术。

(一)不同子域的跨域技术。

我们分两个问题来分别讨论:第一个问题是如何跨不同子域进行JavaScript调用;第二个问题是如何向不同子域提交Ajax请求。

先来解决第一个问题,假设example.com域下有两个不同子域:abc.example.com和def.example.com。现在假设在def.example.com下面有一个页面,里面定义了一个JavaScript函数:

function funcInDef() {

.....

}

我们想在abc.example.com下的某个页面里调用上面的函数。再假设我们要讨论的abc.example.com下面的这个页面是以iframe形式嵌入在def.example.com下面那个页面里的,这样我们可能试图在iframe里做如下调用:

window.top.funcInDef();

好,我们注意到,这个调用是被前面讲到的“同源策略”所禁止的,JavaScript引擎会直接抛出一个异常。

为了实现上述调用,我们可以通过修改两个页面的domain属性的方法做到。例如,我们可以将上面在abc.example.com和def.example.com下的两个页面的顶端都加上如下的JavaScript代码片段:

<script type="text/javascript">

document.domain = "example.com";

</script>

这样,两个页面就变为同域了,前面的调用也可以正常执行了。

我试过,在www.abc.com中请求abc.com/action就算跨域(前面没有带www),即使采用上面的方法仍然行不通。

这里需要注意的一点是,一个页面的document.domain属性只能设置成一个更顶级的域名(除了一级域名),但不能设置成比当前域名更深层的子域名。例如,abc.example.com的页面只能将它的domain设置成example.com,不能设置成 sub.abc.example.com,当然也不能设置成一级域名com。

上面的例子讨论的是两个页面属于iframe嵌套关系的情况,当两个页面是打开与被打开的关系时,原理也完全一样。

下面我们来解决第二个问题:如何向不同子域提交Ajax请求。

通常情况下,我们会用与下面类似的代码来创建一个XMLHttpRequest对象:

factories = [

function() { return new XMLHttpRequest(); },

function() { return new ActiveXObject("Msxml2.XMLHTTP"); },

function() { return new ActiveXObject("Microsoft.XMLHTTP"); }

];

function newRequest() {

for(var i = 0; i < factories.length; i++) {

try{

var factory = factories[i];

return factory();

} catch(e) {}

}

return null;

}

上面的代码中引用ActiveXObject,是为了兼容IE6系列浏览器。每次我们调用newRequest函数,就获得了一个刚刚创建的Ajax对象,然后用这个Ajax对象来发送HTTP请求。例如,下面的代码向abc.example.com发送了一个GET请求:

var request = newRequest();

request.open("GET", "http://abc.example.com" );

request.send(null);

假设上面的代码包含在一个abc.example.com域名下的页面里,则这个GET请求可以正常发送成功,没有任何问题。然而,如果现在要向def.example.com发送请求,则出现跨域问题,JavaScript引擎抛出异常。

解决的办法是,在def.example.com域下放置一个跨域文件,假设叫crossdomain.html;然后将前面的newRequest函数的定义移到这个跨域文件中;最后像之前修改document.domain值的做法一样,在crossdomain.html文件和 abc.example.com域下调用Ajax的页面顶端,都加上:

<script type="text/javascript">

document.domain = "example.com";

</script>

为了使用跨域文件,我们在abc.example.com域下调用Ajax的页面中嵌入一个隐藏的指向跨域文件的iframe,例如:

<iframe name="xd_iframe" style="display:none" src="http://def.example.com/crossdomain.html"></iframe>

这时abc.example.com域下的页面和跨域文件crossdomain.html都在同一个域(example.com)下,我们可以在abc.example.com域下的页面中去调用crossdomain.html中的newRequest函数:

var request = window.frames["xd_iframe"].newRequest();

这样获得的request对象,就可以向http://def.example.com发送HTTP请求了。

(二)完全不同域的跨域技术。

如果顶级域名都不相同,例如example1.com和example2.com之间想通过JavaScript在前端通信,则所需要的技术更复杂些。

在讲解不同域的跨域技术之前,我们首先明确一点,下面要讲的技术也同样适用于前面跨不同子域的情况,因为跨不同子域只是跨域问题的一个特例。当然,在恰当的情况下使用恰当的技术,能够保证更优的效率和更高的稳定性。

简言之,根据不同的跨域需求,跨域技术可以归为下面几类:

- JSONP跨域GET请求

- 通过iframe实现跨域

- flash跨域HTTP请求

- window.postMessage

下面详细介绍各种技术。

1. JSONP。

利用在页面中创建<script>节点的方法向不同域提交HTTP请求的方法称为JSONP,这项技术可以解决跨域提交Ajax请求的问题。JSONP的工作原理如下所述:

假设在http://example1.com/index.php这个页面中向http://example2.com/getinfo.php提交 GET请求,我们可以将下面的JavaScript代码放在http://example1.com/index.php这个页面中来实现:

var eleScript= document.createElement("script");

eleScript.type = "text/javascript";

eleScript.src = "http://example2.com/getinfo.php";

document.getElementsByTagName("HEAD")[0].appendChild(eleScript);

当GET请求从http://example2.com/getinfo.php返回时,可以返回一段JavaScript代码,这段代码会自动执行,可以用来负责调用http://example1.com/index.php页面中的一个callback函数。

JSONP 的优点是:它不像XMLHttpRequest对象实现的Ajax请求那样受到同源策略的限制;它的兼容性更好,在更加古老的浏览器中都可以运行,不需要 XMLHttpRequest或ActiveX的支持;并且在请求完毕后可以通过调用callback的方式回传结果。

JSONP的缺点则是:它只支持GET请求而不支持POST等其它类型的HTTP请求;它只支持跨域HTTP请求这种情况,不能解决不同域的两个页面之间如何进行JavaScript调用的问题。

2. 通过iframe实现跨域。

iframe跨域的方式,功能强于JSONP,它不仅能用来跨域完成HTTP请求,还能在前端跨域实现JavaScript调用。因此,完全不同域的跨域问题,通常采用iframe的方式来解决。

与 JSONP技术通过创建<script>节点向不同的域提交GET请求的工作方式类似,我们也可以通过在 http://example1.com/index.php页面中创建指向http://example2.com/getinfo.php的 iframe节点跨域提交GET请求。然而,请求返回的结果无法回调http://example1.com/index.php页面中的 callback函数,因为受到“同源策略”的影响。

为了解决这个问题,我们需要在example1.com下放置一个跨域文件,比如路径是http://example1.com/crossdomain.html。

当http://example2.com/getinfo.php这个请求返回结果的时候,它大体上有两个选择。

第一个选择是,它可以在iframe中做一个302跳转,跳转到跨域文件http://example1.com/crossdomain.html,同时将返回结果经过URL编码之后作为参数缀在跨域文件URL后面,例如http://example1.com /crossdomain.html?result=<URL-Encoding-Content>。

另一个选择是,它可以在返回的页面中再嵌入一个iframe,指向跨域文件,同时也是将返回结果经过URL编码之后作为参数缀在跨域文件URL后面。

在跨域文件中,包含一段JavaScript代码,这段代码完成的功能,是从URL中提取结果参数,经过一定处理后调用原来的 http://example1.com/index.php页面中的一个预先约定好的callback函数,同时将结果参数传给这个函数。http: //example1.com/index.php页面和跨域文件是在同一个域下的,因此这个函数调用可以通过。跨域文件所在iframe和原来的 http://example1.com/index.php页面的关系,在前述第一种选择下,后者是前者的父窗口,在第二种选择下,后者是前者的父窗口的父窗口。

根据前面的叙述,有了跨域文件之后,我们就可以实现通过iframe方式在不同域之间进行JavaScript调用。这个调用过程可以完全跟HTTP请求无关,例如有些站点可以支持动态地调整在页面中嵌入的第三方iframe的高度,这其实是通过在第三方iframe里面检测自己页面的高度变化,然后通过跨域方式的函数调用将这个变化告知父窗口来完成的。

既然利用iframe可以实现跨域 JavaScript调用,那么跨域提交POST请求等其它类型的HTTP请求就不是难事。例如我们可以跨域调用目标域的JavaScript代码在目标域下提交Ajax请求(GET/POST/etc.),然后将返回的结果再跨域传原来的域。

使用iframe跨域,优点是功能强大,支持各种浏览器,几乎可以完成任何跨域想做的事情;缺点是实现复杂,要处理很多浏览器兼容问题,并且传输的数据不宜过大,过大了可能会超过浏览器对URL长度的限制,要考虑对数据进行分段传输等。

3. 利用flash实现跨域HTTP请求

据称,flash在浏览器中的普及率高达90%以上。

flash代码和JavaScript代码之间可以互相调用,并且flash的“安全沙箱”机制与JavaScript的安全机制并不尽相同,因此,我们可以利用flash来实现跨域提交HTTP请求(支持GET/POST等)。

例如,我们用浏览器访问http://example1.com/index.php这个页面,在这个页面中引用了http://example2.com /flash.swf这个flash文件,然后在flash代码中向http://example3.com/webservice.php发送HTTP 请求。

这个请求能否被成功发送,取决于在example3.com的根路径下是否放置了一个crossdomain.xml以及这个 crossdomain.xml的配置如何。flash的“安全沙箱”会保证:仅当example3.com服务器在根路径下确实放置了 crossdomain.xml文件并且在这个文件中配置了允许接受来自example2.com的flash的请求时,这个请求才能真正成功。下面是一个crossdomain.xml文件内容的例子:

<?xml version="1.0"?>

<cross-domain-policy>

<allow-access-from domain="example2.com" />

</cross-domain-policy>

4. window.postMessage

window.postMessage是HTML标准的下一个版本HTML5支持的一个新特性。受当前互联网技术突飞猛进的影响,浏览器跨域通信的需求越来越强烈,HTML标准终于把跨域通信考虑进去了。但目前HTML5仍然只是一个draft。

window.postMessage是一个安全的实现直接跨域通信的方法。但是目前并不是所有浏览器都能支持,只有Firefox 3、Safari 4和IE8可以支持这个调用。

使用它向其它窗口发送消息的调用方式大概如下:

otherWindow.postMessage(message, targetOrigin);

在接收的窗口,需要设置一个事件处理函数来接收发过来的消息:

window.addEventListener("message", receiveMessage, false);function receiveMessage(event){ if (event.origin!== "http://example.org:8080") return;}消息包含三个属性:data、origin(携带发送窗口所在域的真实信息)和source(代表发送窗口的handle)。

安全性考虑:使用window.postMessage,必需要使用消息的origin和source属性来验证发送者的身份,否则会造成XSS漏洞。

window.postMessage在功能上同iframe实现的跨域功能同样强大,并且使用简单,效率更高,但缺点是它目前在浏览器兼容方面有待提高。

总结完所有的跨域方式之后,我们要时刻铭记,虽然跨域技术能给你带来更多的功能,催生出更灵活和更加平台化的产品,但是功能的放开也总是意味着安全的风险。在实现跨域技术的每个步骤和细节,都要时刻在头脑中考虑到对安全带来的影响,避免成为XSS攻击的漏洞。

俺在转载基础上,再补充两个实现:

1、百度在Ajax跨域的时候用了这样的办法:往head里面加一个script src=xxx,因为script标签是可以跨域的。

2、Google的点击计数则这样做:new img().src=...;也跨域了。。。

Continue reading 【转】疯狂的跨域技术

转自http://jiangyongyuan.iteye.com/blog/361983

很早就听说tomcat6使用nio了,这几天突然想到一个问题,使用nio代替传统的bio,ThreadLocal岂不是会存在冲突?

首先,何谓nio?

如果读者有socket的编程基础,应该会接触过堵塞socket和非堵塞socket,堵塞socket就是在accept、read、write等 IO操作的的时候,如果没有可用符合条件的资源,不马上返回,一直等待直到有资源为止。而非堵塞socket则是在执行select的时候,当没有资源的时候堵塞,当有符合资源的时候,返回一个信号,然后程序就可以执行accept、read、write等操作,这个时候,这些操作是马上完成,并且马上返回。而windows的winsock则有所不同,可以绑定到一个EventHandle里,也可以绑定到一个HWND里,当有资源到达时,发出事件,这时执行的io操作也是马上完成、马上返回的。一般来说,如果使用堵塞socket,通常我们时开一个线程accept socket,当有socket链接的时候,开一个单独的线程处理这个socket;如果使用非堵塞socket,通常是只有一个线程,一开始是 select状态,当有信号的时候马上处理,然后继续select状态。

按照大多数人的说法,堵塞socket比非堵塞 socket的性能要好。不过也有小部分人并不是这样认为的,例如Indy项目(Delphi一个比较出色的网络包),它就是使用多线程+堵塞 socket模式的。另外,堵塞socket比非堵塞socket容易理解,符合一般人的思维,编程相对比较容易。

nio其实也是类似上面的情况。在JDK1.4,sun公司大范围提升Java的性能,其中NIO就是其中一项。Java的IO操作集中在java.io这个包中,是基于流的阻塞API(即BIO,Block IO)。对于大多数应用来说,这样的API使用很方便,然而,一些对性能要求较高的应用,尤其是服务端应用,往往需要一个更为有效的方式来处理IO。从 JDK 1.4起,NIO API作为一个基于缓冲区,并能提供非阻塞O操作的API(即NIO,non-blocking IO)被引入。

BIO与NIO一个比较重要的不同,是我们使用BIO的时候往往会引入多线程,每个连接一个单独的线程;而NIO则是使用单线程或者只使用少量的多线程,每个连接共用一个线程。

这个时候,问题就出来了:我们非常多的java应用是使用ThreadLocal的,例如JSF的FaceContext、Hibernate的 session管理、Struts2的Context的管理等等,几乎所有框架都或多或少地应用ThreadLocal。如果存在冲突,那岂不惊天动地?

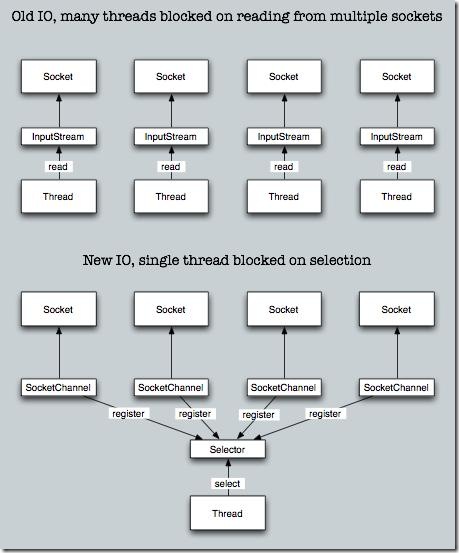

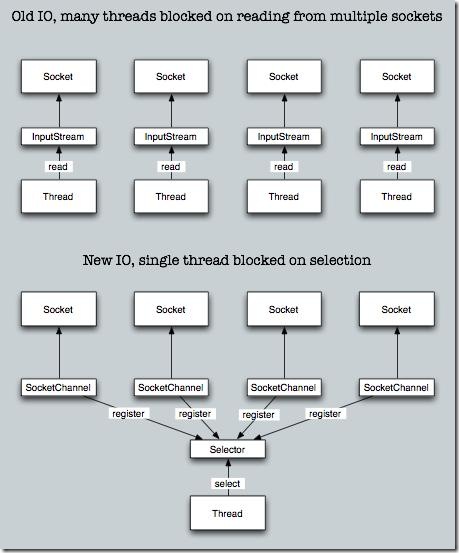

后来终于在Tomcat6的文档(http://tomcat.apache.org/tomcat-6.0-doc/aio.html)找到答案。根据上面说明,应该Tomcat6应用nio只是用在处理发送、接收信息的时候用到,也就是说,tomcat6还是传统的多线程Servlet,我画了下面两个图来列出区别:

tomcat5:客户端连接到达 -> 传统的SeverSocket.accept接收连接 -> 从线程池取出一个线程 -> 在该线程读取文本并且解析HTTP协议 -> 在该线程生成ServletRequest、ServletResponse,取出请求的Servlet -> 在该线程执行这个Servlet -> 在该线程把ServletResponse的内容发送到客户端连接 -> 关闭连接。

我以前理解的使用nio后的tomcat6:客户端连接到达 -> nio接收连接 -> nio使用轮询方式读取文本并且解析HTTP协议(单线程) -> 生成ServletRequest、ServletResponse,取出请求的Servlet -> 直接在本线程执行这个Servlet -> 把ServletResponse的内容发送到客户端连接 -> 关闭连接。

实际的tomcat6:客户端连接到达 -> nio接收连接 -> nio使用轮询方式读取文本并且解析HTTP协议(单线程) -> 生成ServletRequest、ServletResponse,取出请求的Servlet -> 从线程池取出线程,并在该线程执行这个Servlet -> 把ServletResponse的内容发送到客户端连接 -> 关闭连接。

从上图可以看出[图在哪里?作者也是转的?],BIO与NIO的不同,也导致进入客户端处理线程的时刻有所不同:tomcat5在接受连接后马上进入客户端线程,在客户端线程里解析HTTP协议,而tomcat6则是解析完HTTP协议后才进入多线程,另外,tomcat6也比5早脱离客户端线程的环境。

实际的tomcat6与我之前猜想的差别主要集中在如何处理servlet的问题上。实际上即使抛开 ThreadLocal的问题,我之前理解tomcat6只使用一个线程处理的想法其实是行不同的。大家都有经验:servlet是基于BIO的,执行期间会存在堵塞的,例如读取文件、数据库操作等等。tomcat6使用了nio,但不可能要求servlet里面要使用nio,而一旦存在堵塞,效率自然会锐降。

Continue reading 【转】java nio与tomcat 6 中nio的使用

| 榜位 | 名称 | 观看人数 | 评分 |

| 1 | The Shawshank Redemption | 280434 | 95 |

| 2 | Forrest Gump | 254395 | 93 |

| 3 | Léon | 253968 | 94 |

| 4 | Titanic | 219804 | 88 |

| 5 | La leggenda del pianista sull'oceano | 217189 | 92 |

| 6 | Le fabuleux destin d'Amélie Poulain | 191494 | 89 |

| 7 | Edward Scissorhands | 180041 | 87 |

| 8 | Roman Holiday | 148918 | 89 |

| 9 | Love Letter | 142698 | 88 |

| 10 | Braveheart | 126816 | 88 |

| 11 | Jeux d'enfants | 125365 | 85 |

| 12 | The Butterfly Effect | 122963 | 86 |

| 13 | The Truman Show | 122006 | 88 |

| 14 | Fight Club | 120462 | 91 |

| 15 | La vita è bella | 120219 | 94 |

| 16 | 无间道 | 118713 | 87 |

| 17 | The Silence of the Lambs | 114312 | 86 |

| 18 | 西游记大结局之仙履奇缘 | 113054 | 89 |

| 19 | Love Actually | 111173 | 86 |

| 20 | The Lion King | 107942 | 87 |

| 21 | 重庆森林 | 103985 | 86 |

| 22 | ハウルの動く城 | 101805 | 86 |

| 23 | Scent of a Woman | 101559 | 88 |

| 24 | 西游记第一百零一回之月光宝盒 | 100752 | 88 |

| 25 | Trainspotting | 99836 | 86 |

| 26 | 東邪西毒 | 98840 | 85 |

| 27 | Malèna | 98331 | 85 |

| 28 | Gone with the Wind | 97588 | 92 |

| 29 | A Beautiful Mind | 93386 | 88 |

| 30 | The Sound of Music | 91506 | 89 |

| 31 | 射雕英雄传之东成西就 | 89548 | 87 |

| 32 | 甜蜜蜜 | 85088 | 86 |

| 33 | Memento | 82271 | 85 |

| 34 | もののけ姫 | 82256 | 87 |

| 35 | Saving Private Ryan | 77090 | 86 |

| 36 | The Notebook | 77089 | 85 |

| 37 | Lock, Stock and Two Smoking Barrels | 76242 | 91 |

| 38 | 火垂るの墓 | 75885 | 89 |

| 39 | Good Will Hunting | 75468 | 86 |

| 40 | The Sixth Sense | 72079 | 87 |

| 41 | 活着 | 71662 | 88 |

| 42 | 春光乍洩 | 68931 | 86 |

| 43 | The Pianist | 63930 | 89 |

| 44 | Artificial Intelligence: AI | 63559 | 86 |

| 45 | Legends of the Fall | 60750 | 88 |

| 46 | Mulholland Dr. | 58357 | 86 |

| 47 | Sin City | 57921 | 85 |

| 48 | Before Sunset | 57451 | 87 |

| 49 | E.T. the Extra-Terrestrial | 56747 | 85 |

| 50 | Waterloo Bridge | 56072 | 87 |

| 51 | The Godfather: Part II | 55621 | 90 |

| 52 | Before Sunrise | 55352 | 88 |

| 53 | スワロウテイル | 53273 | 87 |

| 54 | 麦兜故事 | 52592 | 85 |

| 55 | Eternal Sunshine of the Spotless Mind | 52384 | 85 |

| 56 | 菊次郎の夏 | 51437 | 88 |

| 57 | Once Upon a Time in America | 51177 | 90 |

| 58 | 可可西里 | 50787 | 85 |

| 59 | Le grand bleu | 50572 | 88 |

| 60 | Hilary and Jackie | 49841 | 85 |

| 61 | 一一 | 47926 | 89 |

| 62 | Casablanca | 45970 | 86 |

| 63 | 耳をすませば | 44736 | 87 |

| 64 | Le papillon | 40680 | 86 |

| 65 | 緃横四海 | 39829 | 86 |

| 66 | 英雄本色 | 39769 | 86 |

| 67 | La grande vadrouille | 39261 | 90 |

| 68 | The Godfather: Part III | 39090 | 87 |

| 69 | بچههای آسمان | 39008 | 91 |

| 70 | Sissi | 37510 | 86 |

| 71 | Pride and Prejudice | 37032 | 90 |

| 72 | The Green Mile | 36347 | 86 |

| 73 | PicNic | 36174 | 85 |

| 74 | 买凶拍人 | 34770 | 86 |

| 75 | Taxi Driver | 32291 | 85 |

| 76 | Snatch | 32031 | 85 |

| 77 | 喜宴 | 32018 | 85 |

| 78 | The Usual Suspects | 31393 | 86 |

| 79 | 牯嶺街少年殺人事件 | 31028 | 87 |

| 80 | The Gods Must Be Crazy | 30382 | 87 |

| 81 | Central do Brasil | 30229 | 87 |

| 82 | Singin' in the Rain | 30158 | 89 |

| 83 | 哪吒闹海 | 28606 | 87 |

| 84 | Amadeus | 28319 | 87 |

| 85 | Father and Daughter | 27998 | 92 |

| 86 | 살인의 추억 | 27280 | 86 |

| 87 | Good Bye Lenin! | 26763 | 87 |

| 88 | 12 Angry Men | 26336 | 93 |

| 89 | Hable con ella | 26114 | 86 |

| 90 | Band of Brothers | 25717 | 93 |

| 91 | Gloomy Sunday - Ein Lied von Liebe und Tod | 25488 | 87 |

| 92 | Thelma & Louise | 25302 | 85 |

| 93 | Requiem for a Dream | 24664 | 88 |

| 94 | Trois couleurs: Rouge | 24041 | 87 |

| 95 | L.A. Confidential | 23684 | 85 |

| 96 | Dances with Wolves | 23226 | 88 |

| 97 | Philadelphia | 23053 | 85 |

| 98 | Le peuple migrateur | 22938 | 90 |

| 99 | Sex and the City | 22831 | 87 |

| 100 | I Am Sam | 22519 | 88 |

| 101 | Trois couleurs: Blanc | 22056 | 85 |

| 102 | American History X | 21088 | 86 |

| 103 | Billy Elliot | 20952 | 87 |

| 104 | 盲井 | 19925 | 85 |

| 105 | 七人の侍 | 19685 | 91 |

| 106 | Pink Floyd The Wall | 19031 | 88 |

| 107 | Pink Floyd The Wall | 19029 | 88 |

| 108 | Velvet Goldmine | 18654 | 85 |

| 109 | Modern Times | 18023 | 91 |

| 110 | What's Eating Gilbert Grape | 17581 | 87 |

| 111 | The Animatrix | 17486 | 87 |

| 112 | Psycho | 16399 | 88 |

| 113 | 봄 여름 가을 겨울 그리고 봄 | 16353 | 85 |

| 114 | Les quatre cents coups | 16006 | 88 |

| 115 | Dogville | 15522 | 86 |

| 116 | South Park: Bigger Longer & Uncut | 15509 | 85 |

| 117 | The Godfather Trilogy: 1901-1980 (V) | 15432 | 95 |

| 118 | Sissi - Die junge Kaiserin | 14971 | 85 |

| 119 | A Perfect World | 14684 | 90 |

| 120 | The Gods Must Be Crazy II | 14441 | 88 |

| 121 | HANA-BI | 14317 | 85 |

| 122 | Bicentennial Man | 14198 | 85 |

| 123 | 暗恋桃花源 | 14193 | 87 |

| 124 | 悲情城市 | 13847 | 86 |

| 125 | Gattaca | 13192 | 86 |

| 126 | Ladri di biciclette | 12817 | 88 |

| 127 | Der Himmel über Berlin | 12626 | 85 |

| 128 | 乱 | 12295 | 86 |

| 129 | Sissi - Schicksalsjahre einer Kaiserin | 12156 | 85 |

| 130 | CSI: Crime Scene Investigation | 11889 | 90 |

| 131 | K-PAX | 11844 | 85 |

| 132 | 24 | 11280 | 86 |

| 133 | John Q | 11092 | 85 |

| 134 | Melody | 11025 | 87 |

| 135 | Vampire Hunter D: Bloodlust | 10919 | 87 |

| 136 | Microcosmos: Le peuple de l'herbe | 10422 | 90 |

| 137 | Mr. Bean | 10199 | 90 |

| 138 | 藍色大門 | 118919 | 84 |

| 139 | 엽기적인 그녀 | 111715 | 79 |

| 140 | Pirates of the Caribbean: The Curse of the Black Pearl | 104519 | 84 |

| 141 | Mr. & Mrs. Smith | 103129 | 73 |

| 142 | 唐伯虎点秋香 | 95937 | 81 |

| 143 | Corpse Bride | 93087 | 80 |

| 144 | Charlie and the Chocolate Factory | 91189 | 77 |

| 145 | 喜剧之王 | 86849 | 80 |

| 146 | The Day After Tomorrow | 86708 | 79 |

| 147 | Notting Hill | 84634 | 79 |

| 148 | Home Alone | 82014 | 79 |

| 149 | The Princess Diaries | 82334 | 74 |

| 150 | Face/Off | 80791 | 83 |

| 151 | The Terminal | 79031 | 84 |

| 152 | King Kong | 78959 | 77 |

| 153 | 클래식 | 77900 | 82 |

| 154 | 50 First Dates | 78165 | 78 |

| 155 | リリイ·シュシュのすべて | 76956 | 81 |

| 156 | Interview with the Vampire: The Vampire Chronicles | 75533 | 83 |

| 157 | Sleepless in Seattle | 75689 | 79 |

| 158 | Lola rennt | 73955 | 82 |

| 159 | Identity | 73052 | 84 |

| 160 | 花とアリス | 73378 | 81 |

| 161 | 青蛇 | 71126 | 81 |

| 162 | City of Angels | 70654 | 80 |

| 163 | 独自等待 | 70643 | 79 |

| 164 | Pirates of the Caribbean: Dead Man's Chest | 70342 | 79 |

| 165 | 食神 | 70029 | 75 |

| 166 | Harry Potter and the Sorcerer's Stone | 68663 | 81 |

| 167 | 魔女の宅急便 | 68040 | 83 |

| 168 | Ghost | 67856 | 81 |

| 169 | Spider-Man | 68830 | 72 |

| 170 | American Beauty | 66831 | 82 |

| 171 | A Clockwork Orange | 66180 | 84 |

| 172 | Pearl Harbor | 67040 | 75 |

| 173 | The Mask | 64646 | 77 |

| 174 | 四月物語 | 63117 | 81 |

| 175 | I, Robot | 60773 | 78 |

| 176 | The Graduate | 60168 | 79 |

| 177 | The Fifth Element | 59879 | 78 |

| 178 | Final Destination | 59449 | 77 |

| 179 | Madagascar | 59301 | 76 |

| 180 | Harry Potter and the Chamber of Secrets | 59112 | 77 |

| 181 | Mulan | 59378 | 73 |

| 182 | 新龍門客棧 | 58154 | 82 |

| 183 | Bridget Jones's Diary | 58665 | 75 |

| 184 | 내 머리 속의 지우개 | 58100 | 79 |

| 185 | V for Vendetta | 56842 | 84 |

| 186 | 九品芝麻官 | 57125 | 79 |

| 187 | Closer | 56816 | 77 |

| 188 | Harry Potter and the Goblet of Fire | 55912 | 77 |

| 189 | The Parent Trap | 55355 | 82 |

| 190 | The Rock | 54226 | 84 |

| 191 | Men in Black | 54347 | 79 |

| 192 | 手机 | 54737 | 72 |

| 193 | Gladiator | 53245 | 83 |

| 194 | National Treasure | 54118 | 75 |

| 195 | バトル・ロワイアル | 53416 | 81 |

| 196 | Jurassic Park | 53612 | 79 |

| 197 | 新警察故事 | 54198 | 70 |

| 198 | Independence Day | 52646 | 80 |

| 199 | 倩女幽魂 | 52492 | 81 |

| 200 | The Matrix Reloaded | 52458 | 81 |

| 201 | Independence Day | 52567 | 80 |

| 202 | Con Air | 52359 | 80 |

| 203 | 臥虎藏龍 | 52451 | 73 |

| 204 | 国产凌凌漆 | 51849 | 78 |

| 205 | Garfield | 52053 | 75 |

| 206 | True Lies | 50850 | 80 |

| 207 | 大腕 | 51266 | 76 |

| 208 | The Bourne Identity | 50129 | 84 |

| 209 | The Matrix Revolutions | 49959 | 82 |

| 210 | 阿飛正傳 | 49722 | 84 |

| 211 | 鹿鼎記 | 50470 | 77 |

| 212 | クイール | 49546 | 83 |

| 213 | 胭脂扣 | 49697 | 81 |

| 214 | The Mummy | 50231 | 76 |

| 215 | Neko no ongaeshi | 49622 | 78 |

| 216 | 武状元苏乞儿 | 50187 | 71 |

| 217 | 甲方乙方 | 48874 | 81 |

| 218 | Bruce Almighty | 49502 | 73 |

| 219 | Stuart Little | 49141 | 73 |

| 220 | Dracula | 48085 | 78 |

| 221 | 蓝宇 | 48016 | 77 |

| 222 | 无间道Ⅱ | 47373 | 78 |

| 223 | Legally Blonde | 47909 | 72 |

| 224 | Chocolat | 45547 | 80 |

| 225 | Hitch | 45916 | 75 |

| 226 | Mission: Impossible | 45389 | 77 |

| 227 | Catch Me If You Can | 44413 | 83 |

| 228 | Troy | 45035 | 72 |

| 229 | The Bourne Supremacy | 42998 | 84 |

| 230 | 一个陌生女人的来信 | 43961 | 74 |

| 231 | 无间道Ⅲ终极无间 | 43823 | 75 |

| 232 | Pretty Woman | 43225 | 79 |

| 233 | The Others | 42485 | 79 |

| 234 | Entrapment | 42616 | 76 |

| 235 | Sleepy Hollow | 42276 | 77 |

| 236 | 逃學威龍 | 42189 | 72 |

| 237 | 색즉시공 | 42183 | 72 |

| 238 | 暗战 | 41033 | 82 |

| 239 | You've Got Mail | 41629 | 76 |

| 240 | Moulin Rouge! | 41107 | 79 |

| 241 | Ocean's Eleven | 41050 | 78 |

| 242 | Cast Away | 40362 | 83 |

| 243 | Sister Act | 40650 | 80 |

| 244 | The Terminator | 40797 | 78 |

| 245 | The Nightmare Before Christmas | 40236 | 83 |

| 246 | Phone Booth | 40495 | 79 |

| 247 | 一个都不能少 | 41178 | 72 |

| 248 | X-Men | 40888 | 74 |

| 249 | 孔雀 | 40389 | 77 |

| 250 | Enemy at the Gates | 39573 | 83 |

| 251 | 101 Dalmatians | 40529 | 73 |

| 252 | Tais-toi! | 39742 | 79 |

| 253 | Chicken Run | 40070 | 74 |

| 254 | The Mummy Returns | 39984 | 73 |

| 255 | Final Destination 2 | 39953 | 73 |

| 256 | 不见不散 | 39371 | 77 |

| 257 | 星願 | 40094 | 70 |

| 258 | The Sisterhood of the Traveling Pants | 38876 | 76 |

| 259 | Fanfan | 37954 | 81 |

| 260 | Constantine | 38476 | 76 |

| 261 | Enemy of the State | 38046 | 79 |

| 262 | 빈집 | 37736 | 80 |

| 263 | Speed | 37833 | 79 |

| 264 | Cube | 37608 | 80 |

| 265 | The Piano | 36993 | 81 |

| 266 | 鹿鼎记II神龙教 | 37532 | 75 |

| 267 | 苏州河 | 37253 | 76 |

| 268 | Twelve Monkeys | 36910 | 79 |

| 269 | Cold Mountain | 36907 | 78 |

| 270 | Jumanji | 36853 | 78 |

| 271 | Tarzan | 37283 | 74 |

| 272 | My Best Friend's Wedding | 37253 | 74 |

| 273 | Natural Born Killers | 36146 | 83 |

| 274 | Million Dollar Baby | 35618 | 82 |

| 275 | The Bridges of Madison County | 35087 | 84 |

| 276 | Men in Black II | 35906 | 73 |

| 277 | The Last Emperor | 34592 | 84 |

| 278 | Lolita | 34631 | 78 |

| 279 | 大红灯笼高高挂 | 34253 | 80 |

| 280 | 올드보이 | 33550 | 84 |

| 281 | Beauty and the Beast | 33827 | 81 |

| 282 | Saw II | 33952 | 79 |

| 283 | Four Weddings and a Funeral | 34363 | 75 |

| 284 | Reservoir Dogs | 33524 | 82 |

| 285 | X2 | 34155 | 74 |

| 286 | Shaun of the Dead | 33186 | 79 |

| 287 | Resident Evil | 33254 | 76 |

| 288 | The Italian Job | 33286 | 75 |

| 289 | The Italian Job | 33281 | 75 |

| 290 | 我的父亲母亲 | 32876 | 76 |

| 291 | A Walk in the Clouds | 32456 | 78 |

| 292 | 有话好好说 | 32444 | 77 |

| 293 | Elephant | 32218 | 79 |

| 294 | Banlieue 13 | 32074 | 80 |

| 295 | American Pie | 32496 | 73 |

| 296 | Kate & Leopold | 32090 | 74 |

| 297 | Shakespeare in Love | 32031 | 73 |

| 298 | 心動 | 30708 | 81 |

| 299 | 整蛊专家 | 31306 | 70 |

| 300 | 红高粱 | 29911 | 81 |

| 301 | 笑傲江湖Ⅱ东方不败 | 30121 | 79 |

| 302 | 審死官 | 30957 | 71 |

| 303 | 新扎师妹 | 30451 | 75 |

| 304 | 呪怨 | 30433 | 73 |

| 305 | Bridget Jones: The Edge of Reason | 30379 | 73 |

| 306 | リング | 29955 | 75 |

| 307 | Minority Report | 29621 | 75 |

| 308 | Heat | 28329 | 84 |

| 309 | The Bodyguard | 28980 | 78 |

| 310 | The Hours | 28264 | 84 |

| 311 | 方世玉 | 28732 | 76 |

| 312 | Air Force One | 28871 | 74 |

| 313 | Hannibal | 27999 | 80 |

| 314 | Un long dimanche de fiançailles | 28011 | 79 |

| 315 | Ocean's Twelve | 28899 | 70 |

| 316 | 20 30 40 | 28647 | 72 |

| 317 | Resident Evil: Apocalypse | 28274 | 75 |

| 318 | 我是谁 | 28557 | 71 |

| 319 | Underworld | 28217 | 74 |

| 320 | Matchstick Men | 27204 | 81 |

| 321 | Freaky Friday | 27983 | 73 |

| 322 | The Lost World: Jurassic Park | 27568 | 75 |

| 323 | 賭聖 | 27920 | 71 |

| 324 | Home Alone 2: Lost in New York | 27219 | 76 |

| 325 | 玻璃之城 | 26856 | 79 |

| 326 | 美少年之恋 | 27497 | 73 |

| 327 | 平成狸合戦ぽんぽこ | 26417 | 82 |

| 328 | Geri's Game | 26094 | 84 |

| 329 | Serendipity | 26848 | 76 |

| 330 | Van Helsing | 27056 | 70 |

| 331 | 시월애 | 25641 | 79 |

| 332 | 家有喜事 | 25371 | 78 |

| 333 | 枪火 | 24701 | 84 |

| 334 | The Transporter | 26084 | 71 |

| 335 | 世界の中心で、愛をさけぶ | 25152 | 76 |

| 336 | The Devil's Advocate | 24436 | 81 |

| 337 | Batman Begins | 24762 | 78 |

| 338 | 异度空间 | 25262 | 73 |

| 339 | 蝴蝶 | 24793 | 76 |

| 340 | Starship Troopers | 24913 | 74 |

| 341 | 千年女優 | 23694 | 84 |

| 342 | 黃飛鴻之三獅王爭霸 | 24415 | 76 |

| 343 | Alien | 24291 | 77 |

| 344 | 没完没了 | 24710 | 73 |

| 345 | The Machinist | 23921 | 76 |

| 346 | 夜半歌声 | 23588 | 78 |

| 347 | Liar Liar | 23751 | 75 |

| 348 | A River Runs Through It | 22784 | 83 |

| 349 | The Game | 23245 | 78 |

| 350 | The Game | 23214 | 78 |

| 351 | 开往春天的地铁 | 24015 | 70 |

| 352 | The Hitchhiker's Guide to the Galaxy | 22700 | 81 |

| 353 | Chicago | 22535 | 82 |

| 354 | 寻枪 | 23044 | 75 |

| 355 | 忘不了 | 22915 | 76 |

| 356 | 21 Grams | 22407 | 80 |

| 357 | 太極張三豐 | 23192 | 72 |

| 358 | 黃飛鴻 | 22620 | 77 |

| 359 | Finding Neverland | 22260 | 78 |

| 360 | Sense and Sensibility | 21801 | 81 |

| 361 | 旺角卡門 | 22431 | 75 |

| 362 | Original Sin | 22521 | 74 |

| 363 | Apocalypse Now | 21512 | 83 |

| 364 | Full Metal Jacket | 21281 | 84 |

| 365 | 麦兜,菠萝油王子 | 21811 | 79 |

| 366 | 阿郎的故事 | 21179 | 84 |

| 367 | Taxi | 21659 | 79 |

| 368 | Meet Joe Black | 21502 | 78 |

| 369 | The School of Rock | 21551 | 77 |

| 370 | The Talented Mr. Ripley | 20748 | 82 |

| 371 | Rear Window | 20532 | 83 |

| 372 | 8月의 크리스마스 | 20975 | 78 |

| 373 | 赌侠 | 21571 | 71 |

| 374 | Home Alone 3 | 21083 | 75 |

| 375 | Back to the Future | 20138 | 83 |

| 376 | Mona Lisa Smile | 20893 | 76 |

| 377 | 黃飛鴻之二男兒當自強 | 20814 | 76 |

| 378 | 黑社会 | 20886 | 75 |

| 379 | 태극기 휘날리며 | 20170 | 81 |

| 380 | 倩女幽魂Ⅱ人间道 | 20913 | 74 |

| 381 | 阮玲玉 | 19888 | 83 |

| 382 | 我的兄弟姐妹 | 20982 | 72 |

| 383 | Goodfellas | 19671 | 83 |

| 384 | Shark Tale | 21074 | 70 |

| 385 | The Weather Man | 20351 | 75 |

| 386 | 堕落天使 | 19933 | 78 |

| 387 | The Negotiator | 19390 | 82 |

| 388 | Eyes Wide Shut | 20278 | 74 |

| 389 | 8 Mile | 19690 | 79 |

| 390 | Erin Brockovich | 19439 | 81 |

| 391 | 赌神 | 19758 | 77 |

| 392 | Snow White and the Seven Dwarfs | 19502 | 79 |

| 393 | Broken Arrow | 20319 | 71 |

| 394 | 秋菊打官司 | 19551 | 76 |

| 395 | Training Day | 19251 | 78 |

| 396 | 和你在一起 | 19489 | 75 |

| 397 | 红河谷 | 19476 | 75 |

| 398 | Red Dragon | 19312 | 75 |

| 399 | My Fair Lady | 18737 | 79 |

| 400 | Aladdin | 18712 | 79 |

| 401 | 新不了情 | 18326 | 82 |

| 402 | 精武英雄 | 18659 | 79 |

| 403 | 半生缘 | 19057 | 75 |

| 404 | Swordfish | 19212 | 73 |

| 405 | 鬼影 | 18621 | 78 |

| 406 | The Bone Collector | 19032 | 74 |

| 407 | Star Wars: Episode I - The Phantom Menace | 18337 | 79 |

| 408 | Primal Fear | 17976 | 82 |

| 409 | Johnny English | 18826 | 74 |

| 410 | Die Hard | 18150 | 80 |

| 411 | The Last Samurai | 18675 | 75 |

| 412 | 紅番區 | 19068 | 71 |

| 413 | Star Wars: Episode III - Revenge of the Sith | 18034 | 79 |

| 414 | 金鸡 | 17850 | 80 |

| 415 | The Lion King II: Simba's Pride | 18237 | 76 |

| 416 | 暗花 | 17335 | 83 |

| 417 | 洗澡 | 17627 | 80 |

| 418 | 秋天的童話 | 17274 | 82 |

| 419 | 和平饭店 | 17896 | 75 |

| 420 | Death on the Nile | 16881 | 84 |

| 421 | Armageddon | 17646 | 77 |

| 422 | Donnie Darko | 17718 | 76 |

| 423 | キッズ・リターン | 16786 | 84 |

| 424 | A计划 | 17638 | 75 |

| 425 | Gone in 60 Seconds | 17856 | 73 |

| 426 | Bathing Beauty | 16521 | 84 |

| 427 | Diarios de motocicleta | 16515 | 84 |

| 428 | 那山、那人、那狗 | 16728 | 82 |

| 429 | Mystic River | 17138 | 78 |

| 430 | Jaws | 17353 | 76 |

| 431 | The Little Mermaid | 16638 | 81 |

| 432 | Raiders of the Lost Ark | 16813 | 79 |

| 433 | 我爱你 | 17780 | 70 |

| 434 | My Own Private Idaho | 16519 | 81 |

| 435 | 方世玉续集 | 17259 | 74 |

| 436 | 英雄本色2 | 16545 | 80 |

| 437 | Romeo + Juliet | 17309 | 71 |

| 438 | 男人四十 | 16442 | 78 |

| 439 | 金枝玉叶 | 15990 | 81 |

| 440 | Mindhunters | 16543 | 76 |

| 441 | 37°2 le matin | 15977 | 81 |

| 442 | Star Wars: Episode II - Attack of the Clones | 16289 | 78 |

| 443 | Kramer vs. Kramer | 15575 | 84 |

| 444 | 白发魔女传 | 16414 | 75 |

| 445 | First Blood | 15722 | 80 |

| 446 | Boys Don't Cry | 15546 | 81 |

| 447 | 红樱桃 | 16203 | 74 |

| 448 | Die Hard: With a Vengeance | 15751 | 78 |

| 449 | 장화, 홍련 | 16284 | 73 |

| 450 | 中南海保镖 | 16497 | 71 |

| 451 | 사마리아 | 15880 | 76 |

| 452 | 黄河绝恋 | 16078 | 74 |

| 453 | 新少林五祖 | 16130 | 73 |

| 454 | La pianiste | 16017 | 74 |

| 455 | 卡拉是条狗 | 16430 | 70 |

| 456 | 大丈夫 | 15872 | 75 |

| 457 | Rebecca | 15090 | 82 |

| 458 | 金玉滿堂 | 15638 | 77 |

| 459 | Citizen Kane | 14841 | 84 |

| 460 | Delicatessen | 15167 | 81 |

| 461 | 游园惊梦 | 15931 | 74 |

| 462 | Donnie Brasco | 15227 | 80 |

| 463 | 回魂夜 | 15666 | 75 |

| 464 | 紫日 | 15317 | 78 |

| 465 | The Aviator | 15578 | 75 |

| 466 | Peter Pan | 14930 | 80 |

| 467 | Man on Fire | 14787 | 81 |

| 468 | White Chicks | 15870 | 71 |

| 469 | 推手 | 14441 | 82 |

| 470 | Vanilla Sky | 15609 | 71 |

| 471 | Somewhere in Time | 14758 | 78 |

| 472 | Star Wars | 14303 | 82 |

| 473 | 28 Days Later... | 15360 | 72 |

| 474 | The Age of Innocence | 14349 | 81 |

| 475 | 97家有喜事 | 15233 | 73 |

| 476 | Aliens | 14782 | 77 |

| 477 | The Polar Express | 15108 | 74 |

| 478 | 倩女幽魂Ⅲ道道道 | 15401 | 71 |

| 479 | Lolita | 14598 | 77 |

| 480 | Indiana Jones and the Last Crusade | 13992 | 82 |

| 481 | Top Gun | 14764 | 75 |

| 482 | Gangs of New York | 14952 | 72 |

| 483 | 섬 | 15058 | 71 |

| 484 | RoboCop | 14671 | 74 |

| 485 | Secret Window | 14952 | 71 |

| 486 | What Women Want | 15016 | 70 |

| 487 | PTU | 14208 | 77 |

| 488 | Amores perros | 13483 | 83 |

| 489 | EuroTrip | 14755 | 71 |

| 490 | Baby's Day Out | 13589 | 81 |

| 491 | 一声叹息 | 14386 | 72 |

| 492 | 香港制造 | 13351 | 81 |

| 493 | Collateral | 14331 | 72 |

| 494 | Sex, Lies, and Videotape | 13822 | 76 |

| 495 | Die Hard 2 | 13678 | 77 |

| 496 | Wall Street | 13223 | 81 |

| 497 | Ju-on: The Grudge 2 | 14094 | 72 |

| 498 | Murder on the Orient Express | 12794 | 83 |

| 499 | A Lot Like Love | 13335 | 78 |

| 500 | 笑傲江湖 | 13390 | 77 |

| 501 | 梁祝 | 13600 | 75 |

| 502 | あの夏、いちばん静かな海 | 12768 | 82 |

| 503 | Kingdom of Heaven | 13189 | 78 |

| 504 | GoldenEye | 13572 | 74 |

| 505 | The Patriot | 12902 | 80 |

| 506 | 雙龍會 | 13717 | 72 |

| 507 | Contact | 12242 | 83 |

| 508 | Cleopatra | 12977 | 76 |

| 509 | Dark City | 12643 | 79 |

| 510 | Hide and Seek | 13251 | 73 |

| 511 | The Thirteenth Floor | 12321 | 81 |

| 512 | North by Northwest | 12287 | 81 |

| 513 | 监狱风云 | 12459 | 79 |

| 514 | The Passion of the Christ | 12639 | 77 |

| 515 | Cinderella | 12298 | 80 |

| 516 | Firelight | 12399 | 79 |

| 517 | 給爸爸的信 | 13053 | 73 |

| 518 | 喋血双雄 | 12038 | 82 |

| 519 | A Room with a View | 12474 | 78 |

| 520 | U-571 | 12577 | 77 |

| 521 | Jane Eyre | 12462 | 78 |

| 522 | Back to the Future Part II | 12053 | 81 |

| 523 | The Family Man | 12044 | 81 |

| 524 | From Hell | 12803 | 74 |

| 525 | 顽主 | 12014 | 81 |

| 526 | 没事偷着乐 | 12902 | 73 |

| 527 | Notre Dame de Paris | 12081 | 80 |

| 528 | Die Another Day | 13085 | 70 |

| 529 | 爱情麻辣烫 | 12488 | 73 |

| 530 | 古惑仔3之只手遮天 | 12324 | 74 |

| 531 | xXx | 12535 | 72 |

| 532 | Star Wars: Episode V - The Empire Strikes Back | 11415 | 82 |

| 533 | Tomorrow Never Dies | 12636 | 71 |

| 534 | Det sjunde inseglet | 11165 | 84 |

| 535 | Bitter Moon | 11609 | 80 |

| 536 | Star Wars: Episode VI - Return of the Jedi | 11372 | 82 |

| 537 | Cube Zero | 12566 | 71 |

| 538 | 蓝风筝 | 11078 | 84 |

| 539 | Seabiscuit | 11285 | 82 |

| 540 | Wasabi | 12593 | 70 |

| 541 | Lemony Snicket's A Series of Unfortunate Events | 11977 | 75 |

| 542 | The Ninth Gate | 12267 | 72 |

| 543 | Spellbound | 11019 | 83 |

| 544 | The Exorcist | 11744 | 76 |

| 545 | The Pink Panther | 12144 | 72 |

| 546 | 座頭市 | 11438 | 78 |

| 547 | Undo | 11976 | 73 |

| 548 | 宋家皇朝 | 11488 | 77 |

| 549 | 연애소설 | 11586 | 75 |

| 550 | Alien³ | 11906 | 72 |

| 551 | Leaving Las Vegas | 10901 | 81 |

| 552 | 那时花开 | 12087 | 70 |

| 553 | 榴梿飘飘 | 11401 | 76 |

| 554 | Raging Bull | 10478 | 84 |

| 555 | Scarface | 10648 | 82 |

| 556 | Robots | 11379 | 75 |

| 557 | Ultimo tango a Parigi | 11447 | 74 |

| 558 | Twister | 11666 | 72 |

| 559 | 刮痧 | 11498 | 73 |

| 560 | Back to the Future Part III | 10680 | 80 |

| 561 | Jeanne d'Arc | 11227 | 75 |

| 562 | 飛鷹計劃 | 11443 | 73 |

| 563 | 少林寺 | 10759 | 79 |

| 564 | Vertical Limit | 11058 | 76 |

| 565 | Dumb & Dumber | 11492 | 72 |

| 566 | Taxi 3 | 11376 | 73 |

| 567 | The Fast and the Furious | 11226 | 74 |

| 568 | The Wizard of Oz | 10540 | 80 |

| 569 | 鹬蚌相争 | 10591 | 79 |

| 570 | Frequency | 10468 | 80 |

| 571 | Fahrenheit 9/11 | 10682 | 78 |

| 572 | Der Untergang | 10013 | 84 |

| 573 | 97古惑仔战无不胜 | 11129 | 73 |

| 574 | 见鬼 | 11421 | 70 |

| 575 | Indiana Jones and the Temple of Doom | 10525 | 78 |

| 576 | Platoon | 10159 | 81 |

| 577 | Pinocchio | 10254 | 80 |

| 578 | 滚滚红尘 | 10142 | 81 |

| 579 | Blue Velvet | 10691 | 75 |

| 580 | Lust och fägring stor | 11021 | 72 |

| 581 | 巴尔扎克与小裁缝 | 10885 | 73 |

| 582 | 恋愛寫眞 | 10276 | 78 |

| 583 | Road to Perdition | 10415 | 76 |

| 584 | 나쁜남자 | 10514 | 75 |

| 585 | 失楽園 | 10731 | 73 |

| 586 | 봄날은간다 | 10043 | 78 |

| 587 | 少女小渔 | 10012 | 78 |

| 588 | 杀手阿一 | 10308 | 75 |

| 589 | Dolls | 10178 | 76 |

| 590 | Alien: Resurrection | 10379 | 74 |

| 591 | Bad Boys | 10224 | 74 |

| 592 | 六楼后座 | 10086 | 75 |

| 593 | 醉拳Ⅱ | 10105 | 74 |

| 594 | The Texas Chainsaw Massacre | 10437 | 70 |

| 595 | The World Is Not Enough | 10284 | 71 |

| 596 | 8MM | 10011 | 73 |

| 597 | Tears of the Sun | 10187 | 71 |

| 598 | Eraser | 10111 | 71 |

| 599 | Sweet Home Alabama | 10198 | 70 |

Continue reading 巨牛电影榜

In e-commerce, a number of business process and activities go unnoticed by the consumer

and are often taken for granted. With an online merchant's business, value-added activities work

together to make the business-to-consumer interface operational.

In 1985 Michael Porter wrote a book called Competitive Advantage, in which he introduced

the concept of the value chain. Businesses receive raw materials as input, add value to them

through various processes, and sell the finished product as output to customers.

[1]Competitive advantage is achieved when an organization links the activities in its value

chain more cheaply and more effectively than its competitors. For example, the purchasing function

assists the production activity to ensure that raw materials and other supplies are available on time

and meet the requirements of the products to be manufactured. The manufacturing function, in turn,

has the responsibility to produce quality products that the sales staff can depend on. The human

resource function must hire, retain, and develop the right personnel to ensure continuity in

manufacturing, sale, and other areas of the business. Bringing in qualified people contributes to

stability, continuity, and integrity of operations throughout the firm.

[2]There is no time sequence or special sequence of activities before a business is considered

successful or effective. The idea is to link different activities in such a way that the value-added

(output) of one activity (department, process, etc.) contributes to the input of another activity.

The integration of these activities results in an organization fine-tuned for profitability and

growth.

According to Porter, the primary activities of a business are:

Inbound logistics. These are procurement activities vendor selection, comparative shopping,

negotiating supply contracts, and just-in-time arrival of goods. They represent the supply side of

the business. In e-commerce, the business must be capable of exchanging data with suppliers

quickly, regardless of the electronic format.

Operations. This is the actual conversion of raw materials received into finished products. It

includes fabrication, assembly, testing, and packaging the product. This production activity

provides added value for the marketing function. Operational activities are the point in the value

chain where the value is added. These happen in the back-office where the pizza is baked, the

PCs are assembled, or the stock trades are executed. Data are shared at maximum network speed

among internal and external partners involved in the value-adding processes.

Outbound logistics. This activity represents the actual storing, distributing, and shipping of

the final product. It involves warehousing, materials handling, shipping, and timely delivery to

the ultimate retailer or customer. The output of this activity ties in directly with marketing and

sales.

Marketing and sales. This activity deals with the ultimate customer. It includes advertising,

product promotion, sales management, identifying the product's customer base, and distribution

channels. The output of this activity could trigger increased production, more advertising, etc.

Service. This activity focuses on after-sale service to the customer. It includes testing,

maintenance, repairs, warranty work, and replacement parts. The output of this activity means

satisfied customers, improved image of the product and the business, and potential for increased

production, sale, etc.

Primary activities are not enough. A business unit needs support activities to make sure the

primary activities are carried out. Imagine, for example, a manufacturing concerns with no

people or with poorly skilled employees.

The key support activities in the value chain are:

Corporate infrastructure. This activity is the backbone of the business unit. It includes general

management, accounting, finance, planning, and legal services. It is most often pictured in an

organization chart showing the relationship among the different positions, the communication

network, and the authority structure. Obviously, each position holder must add value to those above

as well as below.

Human resources. This is the unique activity of matching the right people to the job. It

involves recruitment, retention, career path development, compensation, training and development,

and benefits administration. The output of this activity affects virtually every other activity in the

company.

Technology development. This activity adds value in the way it improves the product and

the business processes in the primary activities. The output of this activity contributes to the

product quality, integrity, and reliability, which make life easier for the sales force and for

customer relations.

Procurement. This activity focuses on the purchasing function and how well it ensures the

availability of quality raw material for production.

Where does e-commerce fit in? The value chain is a useful way of looking at a corporation's

activities and how the various activities add value to other activities and to the company in

general.

[3]E-commerce can play a key role in reducing costs, improving product quality and

integrity, promoting a loyal customer base, and creating a quick and efficient way of selling

products and services. By examining the elements of the value chain, corporate executives can

look at ways of incorporating information technology and telecommunications to improve the

overall productivity of the firm. Companies that do their homework early and well ensure

themselves a competitive advantage in the marketplace.

1, fine-tune ['faintju:n]

vt. 调整;使有规则;对进行微调

2, profitability [,prɔfitə'biliti]

n. 收益性,利益率

3, fabrication [,fæbri'keiʃən]

n. 制造,建造,虚构的谎言

4, ultimate ['ʌltimit]

n. 终极,根本

a. 终极的,根本的,极限的,最后的

5, compensation [kɔmpen'seiʃən]

n. 补偿,赔偿

6, recruitment [ri'kru:tmənt]

n. 征募新兵, 补充

7, retention [ri'tenʃən]

n. 保存(保持力,包装牢固,记忆力,保留物)

8, loyal ['lɔiəl]

a. 忠诚的,忠心的

ad. 忠诚地,忠实地

n. 忠贞,忠诚,忠实

Continue reading it-e-29 Value Chains in E-commerce

非对称加密:

之前写过activex插件,对CA和DES了解点,现在差不多又忘了,首先DES是非对称加密方法,分公钥和私钥,公钥与私钥的作用是:用公钥加密的内容只能用私钥解密,用私钥加密的内容只能 用公钥解密。那这两种方式有什么作用呢:

公钥加密私钥解密:我要发邮件给B,我不想让别人知道这个内容,如是我用B的公钥加密,则只有B才能用他的私钥解密这个邮件。

私钥加密公钥解密:身份认证。我要向B证明这个邮件是我发送的,我用我的私钥加密这封邮件,B用我的公钥来解密,如果成功,则说明这个邮件是我发送的。

Certification Authority(认证中心):

很权威的机构,能发放证书证明某件事的机构。之前说的activeX安装在ie上时,如果没有使用ie里面信任的CA发放的证书来编码activeX组建的话,ie是不允许这个activeX安装运行的。

数字证书:

一个标准的X.509数字证书包含以下一些内容:

证书的版本信息;

证书的序列号,每个证书都有一个唯一的证书序列号;

证书所使用的签名算法;

证书的发行机构名称,命名规则一般采用X.500格式;

证书的有效期,现在通用的证书一般采用UTC时间格式,它的计时范围为1950-2049;

证书所有人的名称,命名规则一般采用X.500格式;

证书所有人的公开密钥;

证书发行者对证书的签名。

网银

网银业务,只要数字签名就可以了。

表示业务的数据,比如一个xml,做hash;hash结果用你的私钥加密

私钥(hash(原文))

银行对原文hash,得到hash1。hash(原文)

用你的公钥解密密文,得到hash2。公钥(私钥(hash(原文)))

比对hash1,hash2,如果一致就签名验证通过。

外加验证你的数字证书。

如果这么干,你必须和银行有协议:

凡数字签名验证通过之情况,如同您本人亲自办理之业务。//不可否认性

优点是不用传递口令。可以离线(或者另外机器),做签名;把签名交给银行。

所以私钥自己保护,很重要。银行替你保护是不当的。

网银没必要用数字证书!

现在都是基于口令保护,外加加密通信(SSL),足够了。除非能够不用口令。(美国银行就是如此)

用数字证书,意义不大,只是增加被黑掉的难度。

用户不敢,因为不懂。银行不敢,因为本来就不敢,口令挺好的。

物理安全:

容灾备份,防止单点故障

网络安全:

防火墙

病毒

网段划分

数据加密

同一个网段

Continue reading 安全杂论

中继器(RP repeater)

是连接网络线路的一种装置,常用于两个网络节点之间物理信号的 双向转发工作。中继器是最简单的网络互联设备,主要完成物理层的功能,负责在两个节点 的物理层上按位传递信息,完成信号的复制、调整和放大功能,以此来延长网络的长度

集线器:

集线器的基本功能是信息分发,它把一个端口接收的所有信号向所有端口分发出去。一些集线器在分发之前将弱信号重新生成,一些集线器整理信号的时序以提供所有端口间的同步数据通信。

集线器(Hub)是中继器的一种形式,区别在于集线器能够提供多端口服务,也称为多口中继器。集线器在OSI/RM中的物理层。

网桥:

1)网桥(Bridge)也称桥接器,是连接两个局域网的存储转发设备,用它可以完成具有相同或相似体系结构网络系统的连接。2、网桥的功能:1)网桥对所接收的信息帧只作少量的包装,而不作任何修改。

2)网桥可以采用另外一种协议来转发信息。

3)网桥有足够大的缓冲空间,以满足高峰期的要求。

4)网桥必须具有寻址和路径选择的能力。

交换机:

采用交换技术来增加数据的输入输出总和和安装介质的带宽。一般交换机转发延迟很小,能经济地将网络分成小的冲突网域,为每个工作站提供更高的带宽。

路由器

1、路由器是网络层上的连接,即不同网络与网络之间的连接。

2、路径的选择就是路由器的主要任务。路径选择包括两种基本的活动:

一是最佳路径的判定;

二是网间信息包的传送,信息包拇鸵话阌殖莆敖换弧薄?、

路由器与网桥的差别:1)路由器在网络层提供连接服务,用路由器连接的网络可以使用在数据链路层和物理层完全不同的协议。路由器的服务通常要由端用户设备明确地请求,它处理的仅仅是由其它端用户设备要求寻址的报文。

2)路由器与网桥的另一个重要差别是,路由器了解整个网络,维持互连网络的拓扑,了解网络的状态,因而可使用最有效的路径发送包。

网关:

1、网关(协议转换器)是互连网络中操作在OSI网络层之上的具有协议转换功能设施,所以称为设施,是因为网关不一定是一台设备,有可能在一台主机中实现网关功能。

2、网关用于以下几种场合的异构网络互连:

1).异构型局域网,如互联专用交换网PBX与遵循IEEE802标准的局域网。

2).局域网与广域网的互联。

3).广域网与广域网的互联。

4).局域网与主机的互联(当主机的操作系统与网络操作系统不兼容时,可以通过网关连接)。3、网关的分类

1)协议网关:协议网关通常在使用不同协议的网络区域间做协议转换。

2)应用网关:应用网关是在使用不同数据格式间翻译数据的系统。

3)安全网关:安全网关是各种技术的融合,具有重要且独特的保护作用,其范围从协议级过滤到十分复杂的应用级过滤。

-----------------------------------------------------------------------------------------------------------------------

中继器是连接网络线路的一种装置,常用于两个网络节点之间物理信号的双向转发工作。中继器是最简单的网络互联设备,属于物理层的设备。

网桥是一个二层(数据链路层)设备,用于隔绝冲突,但是不能隔绝广播。常常是基于软件的,现在使用得很少。

交换机是一个多端口的二层(数据链路层)设备,又叫做多口桥,功能除了网桥所具有的功能之外,还有其特定的高级功能,如路由。

路由器是一个三层(网络层)设备,用于路径选择,并且可以隔绝广播。

网关是连接两个协议差别很大的计算机网络时使用的设备。它可以将具有不同体系结构的计算机网络连接在一起。在OSI/RM中,网关属于最高层(应用层)的设备。

-------------------------------------------------------------------------------------------------------------------------

不同层次的网络连接设备

1、物理层:中继器(Repeater)和集线器(Hub)。用于连接物理特性相同的网段,这些网段,只是位置不同而已。Hub 的端口没有物理和逻辑地址。

2、逻辑链路层:网桥(Bridge)和交换机(Switch)。用于连接同一逻辑网络中、物理层规范不同的网段,这些网段的拓扑结构和其上的数据帧格式,都可以不同。Bridge和Switch的端口具有物理地址,但没有逻辑地址。

3、网络层:路由器(Router)。用于连接不同的逻辑网络。Router的每一个端口都有唯一的物理地址和逻辑地址。

4、应用层:网关(Gateway)。用于互连网络上,使用不同协议的应用程序之间的数据通信,目前尚无硬件产品。

前两者属于OSI和TCP/IP模型的最低层,即物理层,起到数字信号放大和中转的作用。

中继器(REPEATER),

用来延长网络距离的互连设备。(局域网络互连长度是有限制,不是无限,例如在10M以太网中,任何两个数据终端设备允 许的传输通路最多为5个中继器、4个中继器组成)。REPEATER可以增强线路上衰减的信号,它两端即可以连接相同的传输媒体,也可以连接不同的媒体, 如一头是同轴电缆另一头是双绞线。

集线器(HUB)

实际上就是一个多端口的中继器,它有一个端口与主干网相连,并有多个端口连接一组工作站。它应用于使用星型拓扑结构的网络中,连接 多个计算机或网络设备。集线器又分成:1 能动式,2 被动式,3 混合式。1 动能式:对所连接的网络介质上的信号有再生和放大的作用,可使所连接的介质长度达到最大有效长度,需要有电源才能工作,目前多数HUB为此类型。2 被动式只充当连接器,其不需要电源就可以工作,市场上已经不多见。3 混合式:可以连接多种类型线缆,如同轴和双绞线。

集线器就是一种共享设备,HUB本身不能识别目的地址,当同一局域网内的A主机给B主机传输数据时,数据包在以HUB为架构的网络上是以广播方式传 输的,由每一台终端通过验证数据包头的地址信息来确定是否接收。也就是说,在这种工作方式下,同一时刻网络上只能传输一组数据帧的通讯,如果发生碰撞还得 重试。这种方式就是共享网络带宽。

网桥和交换机属于OSI和TCP/IP的第二层,即数据链路层。数据链路层的作用包括数据链路的建立、维护和拆除、帧包装、帧传输、帧同步、帧差错控制以及流量控制等。

网桥(BRIDGE)

工作在数据链路层,将两个局域网(LAN)连起来,根据MAC地址(物理地址)来转发帧,可以看作一个“低层的路由器”(路由 器工作在网络层,根据网络地址如IP地址进行转发)。它可以有效地联接两个LAN,使本地通信限制在本网段内,并转发相应的信号至另一网段,网桥通常用于 联接数量不多的、同一类型的网段。

网桥通常有透明网桥和源路由选择网桥两大类。

1、透明网桥

简单的讲,使用这种网桥,不需要改动硬件和软件,无需设置地址开关,无需装入路由表或参数。只须插入电缆就可以,现有LAN的运行完全不受网桥的任何影响。

2、源路由选择网桥

源路由选择的核心思想是假定每个帧的发送者都知道接收者是否在同一局域网(LAN)上。当发送一帧到另外的网段时,源机器将目的地址的高位设置成1作为标记。另外,它还在帧头加进此帧应走的实际路径。

交换机(SWITCH)

是按照通信两端传输信息的需要,用人工或设备自动完成的方法,把要传输的信息送到符合要求的相应路由上的技术统称。广义的交换机就是一种在通信系统中完成信息交换功能的设备。

在计算机网络系统中,交换概念的提出是对于共享工作模式的改进。

交换机拥有一条很高带宽的背部总线和内部交换矩阵。交换机的所有的端口都挂接在这条背部总线上,控制电路收到数据包以后,处理端口会查找内存中的地 址对照表以确定目的MAC(网卡的硬件地址)的NIC(网卡)挂接在哪个端口上,通过内部交换矩阵迅速将数据包传送到目的端口,目的MAC若不存在才广播 到所有的端口,接收端口回应后交换机会“学习”新的地址,并把它添加入内部地址表中。

使用交换机也可以把网络“分段”,通过对照地址表,交换机只允许必要的网络流量通过交换机。通过交换机的过滤和转发,可以有效的隔离广播风暴(这个应该是针对新的第三代交换机来说的),减少误包和错包的出现,避免共享冲突。

总之,交换机是一种基于MAC地址识别,能完成封装转发数据包功能的网络设备。交换机可以“学习”MAC地址,并把其存放在内部地址表中,通过在数据帧的始发者和目标接收者之间建立临时的交换路径,使数据帧直接由源地址到达目的地址。

其实SWITCH的前身就是网桥。交换机是使用硬件来完成以往网桥使用软件来完成过滤、学习和转发过程的任务。SWITCH速度比HUB快,这是由 于HUB不知道目标地址在何处,发送数据到所有的端口。而SWITCH中有一张路由表,如果知道目标地址在何处,就把数据发送到指定地点,如果它不知道就 发送到所有的端口。这样过滤可以帮助降低整个网络的数据传输量,提高效率。但是交换机的功能还不止如此,它可以把网络拆解成网络分支、分割网络数据流,隔 离分支中发生的故障,这样就可以减少每个网络分支的数据信息流量而使每个网络更有效,提高整个网络效率。目前有使用SWITCH代替HUB的趋势。

路由器(ROUTER)

位于网络层,用于连接多个逻辑上分开的网络,几个使用不同协议和体系结构的网络。当一个子网传输到另外一个子网时, 可以用路由器完成。它具有判断网络地址和选择路径的功能,过滤和分隔网络信息流。一方面能够跨越不同的物理网络类型(DDN、FDDI、以太网等等),另 一方面在逻辑上将整个互连网络分割成逻辑上独立的网络单位,使网络具有一定的逻辑结构。

对于不同规模的网络,路由器作用的侧重点有所不同:

1、在主干网上,路由器的主要作用是路由选择。主干网上的路由器,必须知道到达所有下层网络的路径。这需要维护庞大的路由表,并对连接状态的变化作 出尽可能迅速的反应。路由器的故障将会导致严重的信息传输问题。

2、在地区网中,路由器的主要作用是网络连接和路由选择,即连接下层各个基层网络单位——园区网,同时,负责下层网络之间的数据转发。

3、在园区网内部,路由器的主要作用是分隔子网。早期的互连网基层单位是局域网(LAN),其中所有主机处于同一个逻辑网络中。随着网络规模的不断 扩大,局域网演变成以高速主干和路由器连接的多个子网所组成的园区网。在其中,各个子网在逻辑上独立,而路由器就是唯一能够分隔它们的设备,它负责子网间 的报文转发和广播隔离,在边界上的路由器则负责与上层网络的连接。

Continue reading 【转】中继器 集线器 网桥 交换机 路由器 网关 区别

- 問:如何定義同一網段內的 IP?什麼是子網路遮罩(Netmask)?如何以子網路遮罩來切割 IP 成不同網段呢?

說說這個問題本身的意義,通常我們都會以虛擬 IP 來架設家裡或企業內部的『區域網路』,那架設區域網路有何好處呢?最大的好處就是所有在你區域網路的電腦都可以直接溝通,也就是電腦之間就可以互相傳遞資 料了(例如網路上的芳鄰般,可以互傳資料!),由於處於同一網段,因此各電腦可以直接向 Server 要資料,而不用再透過其他的中繼介面(例如路由器-Router)。那如果不是在同一網段內呢?例如 192.168.1.1 及 192.168.2.1 其實是兩個不同的網段的 IP ,那樣的話,假設你的 Server 對內的 IP 為 192.168.1.2 則當 192.168.2.1 這個電腦向 Server 要資料的時候, Server 將會不認得這個電腦所傳來的訊息,因為這兩組 IP 是不同的網段內的,資料將必須通過 Router 來確認,因此若沒有 router 也就沒有辦法給予資料了!瞭解了嗎?也就是說,當你設定 IP 錯誤的時候,你的區域網路將無法工作,因為資料封包之間將互相不認識囉!所以我們得知道 IP 是否在同一網段之內,這樣才能規劃好區域網路!

以下的文章引述了很多 study-area 的內容,歡迎大家前往參觀網中人的 Linux 學習網站!

先來瞭解一下何謂 IP ?基本上電腦是只懂得 1 與 0 這兩個單元的(二進位法),因此,IP 位址在設計上也是以二進位法來設計的。眾所皆知的, IP 是 xxx.yyy.zzz.qqq 共四組 3 位數的數字組合而成的,而每組數字皆由 0~255 所組成,其實,也就是 0 ~ (28-1) 所組成的!也就是 0.0.0.0 ~ 255.255.255.255 囉,這就是一般我們所使用的 IP 形式咯。

好了,那網路如何以 IP 來判斷你這個封包要去的地方呢?當然囉, IP 定是有所謂的 NetID 與 HostID 囉,這樣網路的 TCP/IC 協定才知道 IP 是在哪一個地方呀!。因此, IP 可以將網路的識別碼和主機的識別碼放在單一的IP地址上面了。如果以二進位法來看,255 的表示為 11111111 ,而在判斷 IP 上,在最左邊的那一組 3 位數的號碼上,通常你可以這樣分辨:

- 二進位法:

- 如果是以“0”開頭的﹐這IP是一個A Class的IP(Ex>01000000.00000001.00000001.00000001)

- 如果是以“10”開頭的﹐這是一個B Class的IP(Ex>10000001.00000001.00000001.00000001)

如果是以“110”為開頭的﹐則屬於C Class的IP(Ex>11000001.00000001.00000001.00000001)

而換算之後,就有如下的規則:

- 十進位法:

- 由1到126開頭的IP是A Class(Ex>10.0.0.1)﹔

- 由128到191開頭的IP是B Class(Ex>129.0.0.1);

由192到223開頭的則為C Class(Ex>211.74.1.1)。

好了,這裡也不多說一些學理的原理了,如果你需要更瞭解的話,就請到 study-area 去看看,網中人前輩已經說明的很清楚了,這裡只指出一些規則罷了!通常是這樣的:

- A Class: Netmask 255.0.0.0

- B Class: Netmask 255.255.0.0

C Class: Netmask 255.255.255.0

以我們常使用的虛擬 IP 192.168.1.0 這個網段中,因為開頭是 192 因此是一個 C Class 的 IP ,並且他的子網路遮罩為 255.255.255.0 ,那子網路遮罩有何意義呢?其實是這樣的, 255.255.255.0 表示 前三組號碼為 NetID(不變的),而最後一組號碼則為 HostID(唯一的),因此,當我們的 Netmask 設為 255.255.255.0 時,則我們的 192.168.1.0 ~ 192.168.1.255 就屬於同一個網段內了!且在這個網段之內,每一個 hostID 只能存在一台,例如你的區域網路中就只能有一個 192.168.1.100,絕不能出現兩個!

- 這樣是不是有點概念了呢?如果你是在一個大型企業之內的區域網路,如果嫌麻煩又不怕封包碰撞引起的網路龜速時,可以使用 B Class 的網段,例如:172.18.0.0 這一個,而 Netmask 為 255.255.0.0,也就是說,在你這個網段當中, 172.18.0.0~172.18.255.255 均屬於同一個網段中,那同一個網段有何好處呢?最大的好處就是在同一個網段中,資料將可以透過廣播的方式傳遞,而不必透過 router 來傳送!要知道, Router 可是很貴的哩!所以,你的區網之內的每部機器將可以直接溝通,而不必藉由其他的 router 來傳遞囉!

- 上面的說明實在說的不好,反正,要曉得的是,若你的 IP 開頭是在 1~126 時,就是 A class 的 IP 群組,至於 C class 的 IP 則是 192~223 之間的 IP 囉。另外, Netmask 才是真正在控制你的 IP 是在哪一個網段的!而通常我們比較常設定的是 C class 的區域網路設定!說真的,要瞭解 IP 的話,還是請到 study-area 去看看吧!

------------------------------------------------------------------------------------------------------

一提到网段(即网络分段),通常有两个概念,一种是指物理上由网络连接设备所相隔的网络。比如由路由设备(或者交换机,甚至集线器)连接的两个局域网,我们可以称之为两个网段。另一种是指从逻辑上,根据其IP地址中的网络地址来区分其所属的网段。

为了说明这个概念,我们需要先理解IP地址的结构,IP地址是由32位二进制位组成的。如果按每8位为一组,转换成十进制的话,可以写成由三个句点分隔的,4位数字的形式。例如192.168.0.1(对应的二进制位是1100000101010000000000000000001).

IP地址由网络地址和主机地址两部分组成。分配给网络地址和主机地址的位数随着地址类型(后面会提到)的不同而不同。IP地址编址的方法与街道地址的概念相似,比如中山街100号。IP地址中的网络地址相当于中山街,主机地址相当于100号。

为了方便管理,IP地址分为5类:数量非常有限的,非常大的网络(A类);数量较多规模中等的网络(B类);为数众多的小网络(C类),以及用于组播(D类)和研究和实验之用(E类)。

那它们是如何区分的呢?IP地址的类型可以通过察看地址的第一个八位组业判断。

对于A类地址,分配IP地址的前8位作为网络地址,其余24位作为主机地址。并且,这前8位二进制位中的第一位必须是“0”。转换成十进制后,其取值的范围应在0--127之间。再加上0和127已经被留做它用,所以,A类网只有126个。

对于B类地址,分配IP地址的前16位作为网络地址,其余16位作为主机地址。并且,这前16位二进制位中的前两位必须是“10”。转换成十进制后,其取值的范围应在128--191之间。由于最高两位被限定为“10”,所以,实际上只有其后的14位用来区分网络地址,也就是说,可以有16384个B类网。

对于C类地址,分配IP地址的前24位作为网络地址,其余8位作为主机地址。并且,这前24位二进制位中的前三位必须是“110”。转换成十进制后,其取值的范围应在192--223之间。可以有2的21次方个C类网。但由于只有8位用于主机机址,所以,每个C类网,只能有254台主机(主机地址不能全为0 或全为1)。

D类和E类地址的前四位,分别规定为“1110”和“1111”,对应的十进制取值范围为224--239和240--254。

由于互联网起源于美国国防部研发的ARPANET,所以,美国占用了大部分A类网址,其后的国家,根据接入互联网时间的先后等因素,申请并获得剩余的网络地址。这也是为什么中国网民众多,可得到的许多地址却是C类的主要原因。

子网掩码,也是由32位二进位组成的,它告诉TCP/IP主机,IP地址的哪些位对应于网络地址,哪些位对应于主机地址。子网掩码中1所对应的部分网络地址,0所对应的部分为主机地址。计算时用IP地址与子网掩码按位进行逻辑与运算。例如一台主机的IP地址为192.168.0.1(对应的二进制位为 110000001010100000000000000000001),子网掩码为255.255.255.0(对应的二进制位为 11111111111111111111111100000000),由于子网掩码的前24位为1,则表示该IP地址的前24位为网络地下,后8位为主机地址。前24位转换成十进制后为192.168.0,这个地址就是192.168.0.1这个IP地址的网络地址,也叫网络ID。不同的网络地址(网络 ID)就属于不同的网段(也叫子网)。因此,说两个IP地址是否是同一个网段(或子网)的,不能仅凭IP地址,必须结合子网掩码来看。例如您提到的 192.168.0.1和192.168.1.5这两个地址,如果子网掩码是255.255.255.0,则这两个IP地址是分属两个子网的,但如果子网掩码是255.255.0.0.则这两个IP地址是同一个子网的。

有网友可能会问,既然IP地址分为5类,而且每类IP地址都有各自的范围。那么通过IP地址的值,不就可以知道哪几位是网络地址,哪几位是主机地址了吗?说的没错,确实这样。但这是在理想的情况下。前边我们也提到过,C类网中,每个网络只能有254台主机,对于一个比较大的单位和组织来说,这254台主机是远远不够的。那我们就希望能够将连续的若干个C类网,合并成一个较大的网络,在互联网上做为一个单独的网络通告。与此相反,一些机构获得了B类网,甚至A 类网址,为了便于管理,或是出于性能的考虑(如果一个网段内主机数量过多,会使网络运行效率大幅下降。),需要将网络细化。这两种情况(组给小网络和细化大网络)都需要改变子网掩码的位数,使其不同于标准分类中的掩码长度。所以,仅凭IP地址来判断其是否属于一个网段,是不正确的。

-----------------------------------------------------------------------------------------------------------

越看越多……无语

----------------------------------------------------------------------------------------------------------

互动百科,广播风暴

交换机不能阻止广播风暴

交换机与集线器的本质区别:用集线器组成的网路称为共享式网路, 而用交换机组成的网路称为交换式网路。 共享式以太网存在的主要问题是所有用户共享带宽,每个用户的实际可用带宽随网路用户数的增加而递减。这是因为当资 讯繁忙时,多个用户可能同时“争用”一个信道,而一个信道在某一时刻只允许一个用户占用,所以大量的用户经常处于监测等待状态,致使信号传输时产生抖动、 停滞或失真,严重影响了网路的性能。

Continue reading 内部网相关--网段

copy自百度百科

DMZ(Demilitarized Zone)即俗称的隔离区或非军事区,与军事区和信任区相对应,作用是把WEB,e-mail,等允许外部访问的服务器单独接在该区端口,使整个需要保护 的内部网络接在信任区端口后,不允许任何访问,实现内外网分离,达到用户需求。DMZ可以理解为一个不同于外网或内网的特殊网络区域,DMZ内通常放置一 些不含机密信息的公用服务器,比如Web、Mail、FTP等。这样来自外网的访问者可以访问DMZ中的服务,但不可能接触到存放在内网中的公司机密或私 人信息等,即使DMZ中服务器受到破坏,也不会对内网中的机密信息造成影响。

为了配置管理方便,内部网中需要向外提供服务的服务器往往放在一个单独的网段,这个网段便是非军事化区。防火墙一般配备三块网卡,在配置时一般分别分别连接内部网,internet和DMZ。

在实际的运用中,某些主机需要对外提供服务,为了更好地提供服务,同时又要有效地保护内部网络的安全,将这些需要对外开放的主机与内部的众多网络设备分 隔开来,根据不同的需要,有针对性地采取相应的隔离措施,这样便能在对外提供友好的服务的同时最大限度地保护了内部网络。针对不同资源提供不同安全级别的 保护,可以构建一个DMZ区域,DMZ可以为主机环境提供网络级的保护,能减少为不信任客户提供服务而引发的危险,是放置公共信息的最佳位置。在一个非 DMZ系统中,内部网络和主机的安全通常并不如人们想象的那样坚固,提供给Internet的服务产生了许多漏洞,使其他主机极易受到攻击。但是,通过配 置DMZ,我们可以将需要保护的Web应用程序服务器和数据库系统放在内网中,把没有包含敏感数据、担当代理数据访问职责的主机放置于DMZ中,这样就为 应用系统安全提供了保障。DMZ使包含重要数据的内部系统免于直接暴露给外部网络而受到攻击,攻击者即使初步入侵成功,还要面临DMZ设置的新的障碍。

此条策略也有例外,比如DMZ中放置邮件服务器时,就需要访问外网,否则将不能正常工作。在网络中,非军事区(DMZ)是指为不信任系统提供服务的孤立网段,其目的是把敏感的内部网络和其他提供访问服务的网络分开,阻止内网和外网直接通信,以保证内网安全。

安全规则集是安全策略的技术实 现,一个可靠、高效的安全规则集是实现一个成功、安全的防火墙的非常关键的一步。如果防火墙规则集配置错误,再好的防火墙也只是摆设。在建立规则集时必须 注意规则次序,因为防火墙大多以顺序方式检查信息包,同样的规则,以不同的次序放置,可能会完全改变防火墙的运转情况。如果信息包经过每一条规则而没有发 现匹配,这个信息包便会被拒绝。一般来说,通常的顺序是,较特殊的规则在前,较普通的规则在后,防止在找到一个特殊规则之前一个普通规则便被匹配,避免防 火墙被配置错误。

DMZ安全规则指定了非军事区内的某一主机(IP地址)对应的安全策略。由于DMZ区内放置的服务器主机将提供公共服务,其地址是公开的,可以被外部网的用户访问,所以正确设置DMZ区安全规则对保证网络安全是十分重要的。

FireGate可以根据数据包的地址、协议和端口进行访问控制。它将每个连接作为一个数据 流,通过规则表与连接表共同配合,对网络连接和会话的当前状态进行分析和监控。其用于过滤和监控的IP包信息主要有:源IP地址、目的IP地址、协议类型 (IP、ICMP、TCP、UDP)、源TCP/UDP端口、目的TCP/UDP端口、ICMP报文类型域和代码域、碎片包和其他标志位(如SYN、 ACK位)等。

为了让DMZ区的应用服务器能与内网中DB服务器(服务端口4004、使用TCP协议)通信,需增加DMZ区安全规则, 这样一个基于DMZ的安全应用服务便配置好了。其他的应用服务可根据安全策略逐个配置。

DMZ无疑是网络安全防御体系中重要组成部分,再加上入侵检测和基于主机的其他安全措施,将极大地提高公共服务及整个系统的安全性。

DMZ是英文“demilitarized zone”的缩写,中文名称为“隔离区”,也称“非军事化区”。它是为了解决安装防火墙后外部网络不能访问内部网络服务器的问题,而设立的一个非安全系统 与安全系统之间的缓冲区,这个缓冲区位于企业内部网络和外部网络之间的小网络区域内,在这个小网络区域内可以放置一些必须公开的服务器设施,如企业Web 服务器、FTP服务器和论坛等。另一方面,通过这样一个DMZ区域,更加有效地保护了内部网络,因为这种网络部署,比起一般的防火墙方案,对攻击者来说又 多了一道关卡。网络结构如下图所示。

网络设备开发商,利用这一技术,开发出了相应的防火墙解决方案。称“非军事区结构模式”。DMZ通常是一个过滤的子网,DMZ在内部网络和外部网络之间构造了一个安全地带。网络结构如下图所示。

DMZ防火墙方案为要保护的内部网络增加了一道安全防线,通常认为是非常安全的。同时它提供了 一个区域放置公共服务器,从而又能有效地避免一些互联应用需要公开,而与内部安全策略相矛盾的情况发生。在DMZ区域中通常包括堡垒主机、Modem池, 以及所有的公共服务器,但要注意的是电子商务服务器只能用作用户连接,真正的电子商务后台数据需要放在内部网络中。

Continue reading 【转】DMZ(Demilitarized Zone)即俗称的隔离区或非军事区

VLAN 隔离内外网:电子政务网络中存在多种业务,要实现多网的统一互联,同时又要保证各个网络的安全,除了在应用层上通过加密、签名等手段避免数据泄漏 和篡改外,在局域网的交换机上采用VLAN技术进行,将不同业务网的设备放置在不同的VLAN中进行物理隔离,彻底避免各网之间的不必要的任意相互访问。 在实现VLAN的技术中,以基于以太网交换机端口的VLAN(IEEE 802.1Q)最为成熟和安全。防火墙访问控制保证。

网络核心安全:为了网络构建简单,避免采用太多的设备使管理复杂化,从而降低网络的安全性,可以放置一个高速防火墙,如图所示,通过这个这个 防火墙,对所有出入中心的数据包进行安全控制及过滤,保证访问核心的安全。另外,为保证业务主机及数据的安全,不允许办公网及业务网间的无控制互访,应在 进行VLAN划分的三层交换机内设置ACL。

数据加密传输:对于通过公网(宽带城域网)进行传输的数据及互联,数据加密是必须的,在对关键业务做加密时,可以考虑采用更强的加密算法。

设置DMZ区进行外部访问:通常对于外部网络的接入,必须采取的安全策略是拒绝所有接受特殊的原则。即对所有的外部接入,缺省认为都是不安全 的,需要完全拒绝,只有一些特别的经过认证和允许的才能进入网络内部。与网络中心及其它内部局域网之间的互连采用停火区(DMZ),设置集中认证点对接入 用户进行安全认证,认证及相关服务器位于停火区,业务通过代理服务器进行交换,不允许外部网络直接访问内部系统

----------------------------------------------------------------------------------------------------------------------------

当前虚拟园区网1.0方案已广泛应用于政府、大企业、医疗等行业,它提出和实现了网络虚拟化所需的基本技术思路:在用户接入网络时,使用 802.1x、Portal协议提供身份识别、权限控制服务,实现最优的访问控制策略;在用户接入网络后,通过MPLS VPN、VRF-VRF等多种逻辑隔离技术,能在保留当前园区网设计优势的同时,在一张物理网络上叠加多层逻辑分区,提供安全的虚拟化网络资源;共享服务 和安全策略实施的集中化,大大减少了在园区网中维护不同群组的安全策略和服务所需的资本和运营开支,有助于进行统一的规划建设和运维管理。

一、 虚拟园区网1.0精髓

在“虚拟园区网解决方案1.0”中,重点关注如何解决以下三个问题:

◆网络接入控制:确保接入用户的合法性和安全性,并能够根据用户身份动态授权;

◆业务逻辑隔离:确保用户组业务的安全隔离和可控互访,即VPN隔离和互访;

◆统一服务:确保每个用户组能够获得正确的服务,并进行集中的管理和策略控制。

这三方面是实现虚拟化园区网络建设中必须要面对和解决的问题,解决这些问题的思路和技术方案构成了“虚拟园区网解决方案1.0”的精髓。

1. 网络接入控制

通过网络接入控制对接入网络的终端进行接入安全保障和基于身份的动态访问授权。

虚拟园区网使用逻辑隔离技术,在一张物理网络上虚拟出多套封闭的逻辑资源。在用户接入网络的时候,必须要考虑用户所属群组与逻辑网络资源之间的对应关系,以便于给用户分配正确的权限,并保证封闭逻辑资源的安全性。

这里,建议部署H3C的终端准入控制(EAD,End user Admission Domination)系统,该系统根据接入用户的身份信息,与网络设备配合对用户进行动态授权,控制不同群组用户能够访问到不同的逻辑资源;并能提供用 户终端的安全性和法规遵从性检查,加强对用户的集中管理,提高网络终端的主动安全防御能力。

在使用EAD系统进行灵活准入控制的时候,根据应用场景不同,通常有两种控制方式:

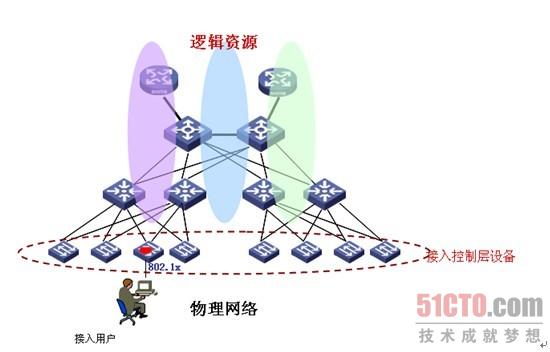

◆802.1x方式

图1. 802.1x方式的网络接入控制典型组网

如图1所示,接入控制点在园区网络的接入层设备、认证协议使用802.1x。802.1x是端口安全的标准协议,能够在认证用户及其关联的VPN间形成连接,防止在未授权情况下访问禁止接入的资源。

初始情况下,未认证用户连接网络时,根据预配的策略,用户不能接入网络,或只能访问部分安全等级要求不高的公共资源,如公共资源VPN里的打印机、软件升级服务器、病毒库版本升级服务器、访问Internet服务等,无法访问其它安全等级较高的私有VPN资源。

用户使用EAD系统通过认证后,网管会根据认证用户名的群组归属属性,由策略服务器给接入层控制设备下发端口归属关系配置调整信息,建立用户接入端 口与相应VPN的连接关系,提供用户对相应VPN内资源的访问通道。此时,用户只能访问所授权访问VPN内的资源,无法访问和查看其它用户VPN内的资 源,从而实现对接入用户的资源访问权限控制和安全的逻辑隔离。并且同一物理端口在不同时刻可分别提供给多个用户使用,每次认证通过后策略服务器都会根据认 证用户属性下发端口归属VPN的配置信息,使用户接入到不同的VPN中去。用户在未认证时,可能都能访问相同的公共资源,但用户认证后,就只能分别访问所 归属VPN内的资源,同一台终端先后使用不同的用户名认证接入网络,能够访问到的资源也是不同的。这样大大提高了用户动态接入网络资源的灵活性。

802.1x方式在网络接入的最前端进行访问权限控制和安全检查,通过调整用户接入端口与VPN的映射关系来控制用户对相应VPN资源的访问,具有较高的安全性。同时,能够支持用户的位置移动性,无论用户从边缘的哪个接口接入,都能访问到相同的授权资源。

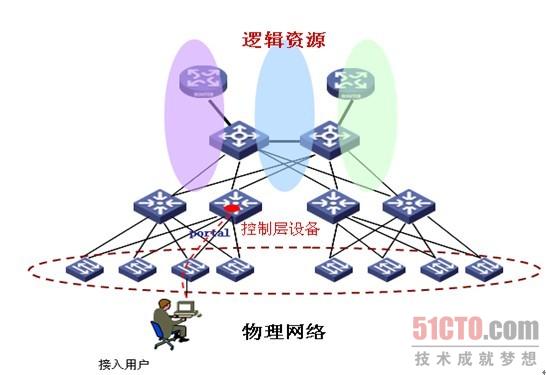

◆Portal方式

对于无法在接入层设备进行接入访问控制的组网,还可以采用一种基于汇聚网关的Portal认证方案。

图2. Portal方式网络接入控制典型组网

在这个方案中,用户的接入身份认证和权限控制点不在接入层设备上,而是在位置较高的汇聚、核心层,这样可以兼容下层网络的异构性、对接入层设备的要求也较低。但是,这种部署方式要求虚拟化VPN资源的划分要在Portal认证点之上。

初始情况下,用户可以访问不需要认证的资源,如本地局域网内的部分资源、Internet服务等。当用户需要通过Portal网关访问受控资源的时 候,就需要启动EAD客户端或通过认证网关推送的认证界面进行认证,服务器根据认证用户信息,下发控制策略给Portal网关,建立用户与相应VPN资源 的访问通道、限制对其它VPN虚拟资源的访问。

基于Portal方式的接入控制简化方案也得到了广泛应用,如在某个大型园区网络中部署了虚拟化技术对办公业务和访问Internet业务进行逻辑 隔离,采用Portal认证方式:用户接入网络后,无需认证即可访问Internet,此时用户无法访问办公业务资源;当用户需要访问办公VPN资源的时 候,数据流触发Portal网关推送认证界面给用户,用户认证通过后即可访问办公VPN资源,但此时由于策略服务器给Portal网关下发了控制策略,用 户无法再同时访问Internet,若需访问Internet,用户需要退出认证。这样,能够更加灵活、简化对网络虚拟资源的访问控制,更便于部署和使 用。

网络接入控制包含两方面内容:一是对接入用户访问网络虚拟资源的权限控制,二是对接入用户的合法性和安全性检查。EAD系统充分支持这两方面功能, 无论使用802.1x方式还是Portal方式的认证,都能对接入终端的安全性、合规性进行检查,并提供检查报告,对不满足要求的终端,限制其接入网络。 对认证通过并进行了访问授权的用户,仍能提供实时的安全状态监测,以保障终端和网络的安全性。

2. 业务逻辑隔离

目前,有多种技术能够支持网络虚拟化分区、实现用户组业务的逻辑隔离,包括GRE、VRF-VRF、MPLS L3/L2 VPN等。但是从虚拟园区网方案在行业应用的分析来看,VRF-VRF和MPLS L3 VPN是应用较多的技术,也相对于其它技术更有优势。

◆中小型园区

对于一些中小型园区,网络设备层次少、结构简单、业务划分关系固定,非常适合VRF-VRF方案。利用园区内设备的虚拟路由转发功能,为不同群组/ 业务划分固定的逻辑隔离通道,满足业务的横向隔离需求。一次配置完成后即可稳定地提供服务,支持通道间的地址重叠和控制策略不一致。

◆大型园区

对于大型复杂园区,更适合使用MPLS L3 VPN技术建立虚拟化园区网络。MPLS L3 VPN已在广域网应用多年,技术成熟、控制灵活,对于虚拟网络间的互访业务能够提供很好的支持。由于在大型园区内部,无论业务系统集中还是分布部署,都可 能存在跨VPN的业务互访和资源共享,VRF-VRF、GRE等隔离技术无法很好地支撑这种业务访问模式。MPLS VPN依靠路由、接口VPN实例绑定关系建立VPN通道进行通信,通过路由的引入引出控制策略,实现VPN间灵活的互访,并且能够支持可靠性检测、多路径 负载均衡等技术,所以更适合网络规模大、设备台数多的组网应用环境。

利用MPLS VPN把网络虚拟化从广域延伸到园区,需要园区交换机产品对MPLS VPN特性提供全面的支持,否则无法实现真正的网络虚拟化。以H3C为例,其路由器、交换机、安全等产品能够提供全面的网络虚拟化技术支持,实现跨广域、园区的端到端虚拟化部署方案。

图3. H3C端到端的虚拟化解决方案

3. 统一服务

传统物理隔离网络带来的一个严重问题:应用服务器需要重复部署且数据同步困难、安全策略需要分别定义和配置、管理复杂度增加。园区虚拟化方案能够有 效解决以上难题,为用户提供集中的数据中心服务、统一的Internet/广域网出口、统一的网络监控/管理软件,提高资源的利用率、降低管理复杂 度:

◆集中的数据中心服务。数据中心的应用支持多VPN用户的共享或专用,通过云计算、服务器虚拟化等技术的应用,屏蔽数据中心内部硬件设备间的差异,根据虚拟网络用户组和业务的需求分配计算、存储资源,提供统一、集中的服务,以降低提供这些服务的资本和运营开支;

◆ 园区内所有用户共享统一的Internet/广域网接口。虚拟防火墙、NAT转换等技术的应用减少了网络、安全设备的部署数量,多VPN用户共享 集中部署的防火墙和入侵检测设备。以H3C的网络、安全产品为例,是通过VPN感知功能,在一个设备上能够并发提供几百个虚拟防火墙,每个虚拟网络用户组 都能在各自的虚拟防火墙实例上实施自己的策略,而整体上只需要拥有一台硬件防火墙设备;

◆统一的网络管理、监控软件。通过专门的管理VPN,实现对整网资源的配置管理和对各种业务流量的监控、规划。例如通过iMC统一管理平台、MPLS VPN Manager对全网设备、用户、VPN业务进行统一管理和监控,降低管理难度和运维成本。

二、 结束语

实现园区甚至整个网络的虚拟化,需要考虑用户终端接入的安全检查、接入VPN的动态授权、MPLS VPN端到端的业务隔离、虚拟防火墙、NAT多实例、共享数据中心、统一的运维和管理平台等多种技术、产品的综合应用,从而达到理想的设计效果。

虚拟园区网解决方案1.0以灵活的接入控制、安全的业务逻辑隔离、统一服务能力为精髓,提供了一套完整的实现虚拟化的基础方案。之后2.0方案在此 基础上,整合了IRF智能弹性架构、多业务插卡等亮点技术,更进一步提高了网络的可靠性、提升整体资源的利用率、降低用户投资、简化网络管理、增强应用提 供能力,开始了向智能化信息网络架构的迁移。

Continue reading 【转】防火墙逻辑隔离策略

Pagination